Što je kibernetička obmana?

Kibernetička obmana (ili prijevara) manipulira percepcijom napadača tako što koristi lažne informacije, obmane i zamke kako bi stvorila pogrešan dojam o stvarnom stanju stvari u mreži ili sustavu.

Optičke iluzije i kibernetička obmana dijele nekoliko sličnosti u načinu na koji manipuliraju percepcijom i razumijevanjem informacija. Iako se primarno koriste u različitim kontekstima — vizualnim i kibernetičkim — obje koriste trikove kako bi stvorile pogrešan ili iskrivljen dojam stvarnosti.

Tehnologija kibernetičke prijevare odnosi se na korištenje različitih metoda, alata i taktika za zavaravanje napadača te preusmjeravanje njihovih napada daleko od stvarnih ciljeva. Ove tehnologije simuliraju stvarne sustave, podatke ili aplikacije kako bi privukle napadače i analizirale njihove tehnike, motive i ponašanje.

Ako usporedimo sa svakodnevnim životom, kibernetička prijevara je kao postavljanje lažne zamke za lopove. Zamislite da imate dragocjeni sef u svojoj kući i želite ga zaštititi od provalnika. Umjesto da samo zaključate vrata, postavite lažni sef koji izgleda kao pravi, ali unutra nema ništa vrijedno. Provalnici, privučeni izgledom lažnog sefa, pokušat će ga otvoriti, dok pravi sef ostaje siguran i netaknut.

Kibernetička prijevara, kao tehnika za zaštitu informacijskih sustava, evoluirala je iz ranih koncepata sigurnosti i obrane. Ideja lažnih ciljeva i zamki nije nova – takve taktike koristile su se u vojnim strategijama stoljećima prije nego što su primijenjene u digitalnom svijetu. U vojnim sukobima, lažni ciljevi i zamke (npr. lažni kampovi ili oružje) koristili su se za obmanjivanje neprijatelja. Ove taktike inspirirale su razvoj sličnih metoda u računalnoj sigurnosti.

U ranim danima računalne sigurnosti, fokus je bio na zaštiti od vanjskih prijetnji putem vatrozida i antivirusnih programa. Međutim, kako su napadi postajali sofisticiraniji, postalo je jasno da je potreban proaktivna pristupi.

Kako kibernetička prijevara funkcionira

U suštini sukus funkcionalnosti sustava kibernetičke prijevare možemo podijeliti na 5 ključnih cjelina odnosno aktivnosti na čiji kontekst treba obratiti pažnju

1. Postavljanje lažnih ciljeva (honeypots i honeynets)

Honeypots su izolirani računalni sustavi ili aplikacije koje su dizajnirane tako da izgledaju kao legitimni dijelovi mreže. Oni privlače napadače da ih napadnu, misleći da su pronašli pravi cilj.

Honeynets su mreže koje sadrže više honeypotova. Honeynets simuliraju cijelu mrežnu infrastrukturu, uključujući različite vrste uređaja i aplikacija, što daje napadačima dojam da napadaju stvarnu mrežu.

2. Privlačenje napadača

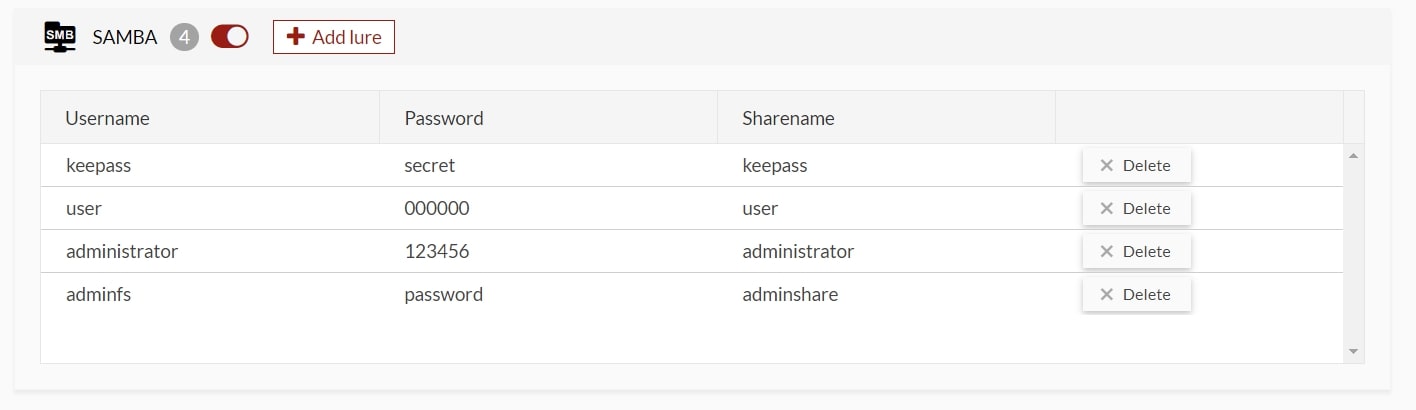

Svrha lažnih mamaca je privlačenje napadača svojim prividnim vrijednim podacima i lakim pristupom. Na primjer, lažni poslužitelji mogu sadržavati prividno osjetljive podatke poput financijskih informacija ili pristupnih lozinki.

3. Praćenje aktivnosti napadača

Dok napadači iteriraju s lažnim ciljevima, svi njihovi potezi se bilježe. Ovo uključuje pokušaje pristupa, korištene metode napada, instalirane maliciozne softvere i druge aktivnosti. Moderni sustavi kibernetičke prijevare koriste automatizirane alate za praćenje i bilježenje aktivnosti napadača. Ovi alati mogu generirati detaljne izvještaje i upozorenja u stvarnom vremenu što nam daj uviđaj u kompletnu sliku naše infrastrukture.

4. Analiza podataka

Prikupljeni podaci analiziraju se kako bi se razumjele tehnike, taktike i procedure napadača. Ova analiza omogućuje sigurnosnim stručnjacima da identificiraju uzorke ponašanja i razvoj novih prijetnji. Informacije dobivene iz lažnih ciljeva mogu se koristiti za obogaćivanje obavještajnih podataka o prijetnjama, pomažući direktno korisnicima da unaprijede svoje sigurnosne mjere te time smanje stvarnu površinu napada na minimum.

5. Unaprjeđenje sigurnosnih mjera

Na temelju analize aktivnosti napadača, korisnici mogu prilagoditi i unaprijediti svoje sigurnosne strategije. Ovo može uključivati ažuriranje vatrozida, pravila pristupa, te razvoj ovih alata za otkrivanje i odgovor na prijetnje.

Prednosti sustava kibernetičke prijevare

Kibernetička prijevara predstavlja ključnu komponentu modernih strategija kibernetičke sigurnosti. Ona nudi brojne prednosti koje pomažu u učinkovitijoj zaštiti svojih sustava i podataka. Neke od ključnih prednosti takvih sustava su:

- Rano otkrivanje prijetnji

Sustavi kibernetičke prijevare omogućuju nam brzo otkrivanje napadača čim pokušaju pristupiti lažnim ciljevima. Ovo rano upozorenje omogućuje nam brzu reakciju i minimiziranje štete. - Detaljna analiza napada

Lažni ciljevi prikupljaju podatke o napadačima, uključujući njihove metode, alate i taktike. Ova analiza omogućuje sigurnosnim stručnjacima da razumiju napadače i posljedično tome razviju bolje obrambene strategije. - Odvraćanje napadača

Saznanje da korisnik koristi tehnologije kibernetičke prijevare mogu obeshrabriti napadače jer povećava rizik od otkrivanja i smanjuje vjerojatnost uspjeha njihovih napada. - Smanjenje rizika od stvarne štete

Preusmjeravanjem napadača na lažne ciljeve, korisnik smanjuje rizik od kompromitiranja stvarnih sustava i podataka. Ovo pomaže u očuvanju integriteta i sigurnosti stvarnih resursa. - Proaktivna obrana

Sustavi kibernetičkih prijevara omogućuju nam da preuzmu proaktivan pristup sigurnosti, umjesto da se oslanjaju isključivo na reaktivne mjere. Ovoj model integracije naše obrane povećava ukupnu otpornost na prijetnje. - Edukacija i obuka

Izvan konteksta ovih 5 točaka kao poseban benefit izdvojio bih edukaciju i obuku korisnika. Prikupljeni podaci od iznimne su važnosti te se istu mogu se koristiti za obuku zaposlenika i razvoj novih sigurnosnih politika i procedura.

Strategije implementacije tehnologije kibernetičke prijevare

Implementacija tehnologije kibernetičke prijevare zahtijeva pažljivo planiranje i strateško postavljanje lažnih ciljeva unutar mreže. Cilj je privući napadače bez ometanja produkcije stvarnih sustava, prikupljanja korisnih podataka i poboljšanja sigurnosnih mjera.

Prije implementacije kibernetičkih mamaca, važno je provesti dubinsku analizu mrežne infrastrukture i identificirati ključna područja koja bi mogla biti meta napada. To može uključivati kritične aplikacije, servere s osjetljivim podacima ili mrežne segmente s visokim rizikom.

Gdje implementirati tehnologiju kibernetičke prijevare?

Ključne točke u mreži:

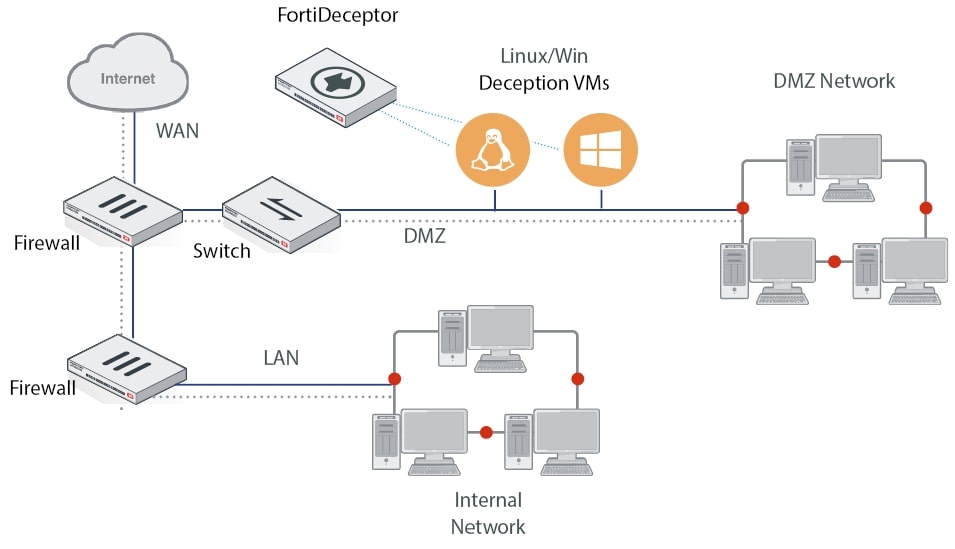

DMZ (Demilitarizirana zona)

Postavljanje lažnih mamaca u DMZ, takav model implementacije štiti našu ključnu infrastrukturu te može pomoći u identifikaciji vanjskih prijetnji.

Unutarnja mreža

Budući da statistika kaže da je većina sustava kompromitirana od strane samih korisnika sustava (lan mreža) postavljanje lažnih ciljeva unutar unutarnje mreže može pomoći u otkrivanju prijetnji koje su prošle kroz vanjsku zaštitu ili dolaze iz unutarnjih izvora.

Dizajn lažnih ciljeva

Autentičnost

Lažni ciljevi trebaju izgledati autentično kako bi privukli napadače. To znači da trebaju imati stvarne podatke, stvarne konfiguracije sustava i prividnu aktivnost. To uključuje simuliranje operativnih sustava, otvorenih portova, aplikacija ili datoteka koje bi mogle privući napadače.

Raznolikost

Zbog raznolikost tehnika koje koriste napadač te ciljanje različite kritične infrastrukture cilj je postaviti različite vrste lažnih ciljeva (npr. web poslužitelji, baze podataka, aplikacije) kako biste privukli različite vrste napadača.

Dizajn rješenja i praksa

Kao primjer integracije sustava kibernetičke obmane korist ćemo rješenje tvrtke Fortinet.

FortiDeceptor je sigurnosni proizvod razvijen od strane kompanije Fortinet, specijalizirane za kibernetičku sigurnost. Namijenjen je za korištenje kao dio strategije tehnologija obmane, koja je dizajnirana za identificiranje, izoliranje i odgovaranje na prijetnje u mreži pomoću lažnih podataka i resursa koji se čine kao legitimni dijelovi IT infrastrukture, ali zapravo služe za detektiranje i prikupljanje informacija o napadačima.

Sama suština funkcionalnosti FortiDeceptor može se svesti na stvaranje mreže Decoy VM-ova kako bi namamio napadače i pratio njihove aktivnosti na mreži. Kada napadači napadnu Decoy VM, njihove radnje se analiziraju kako bi se zaštitila mreža.

U našem primjeru draži ćemo se modela implementacije u jednoj od kritičnih točaka u mreži – DMZ-u na primjeru jedne Windows instance.

Osnovna konfiguracija uređaja

Samu osnovu konfiguraciju uređaja možemo raščlaniti na nekoliko točaka. Osnovno predstavljaju radnje kao što je priprema mreže , same instalacije uređaja te spajanje na njegovo sučelje pute konfigurirane IP adrese i zadanih administratorskih podatka.

Sučelje

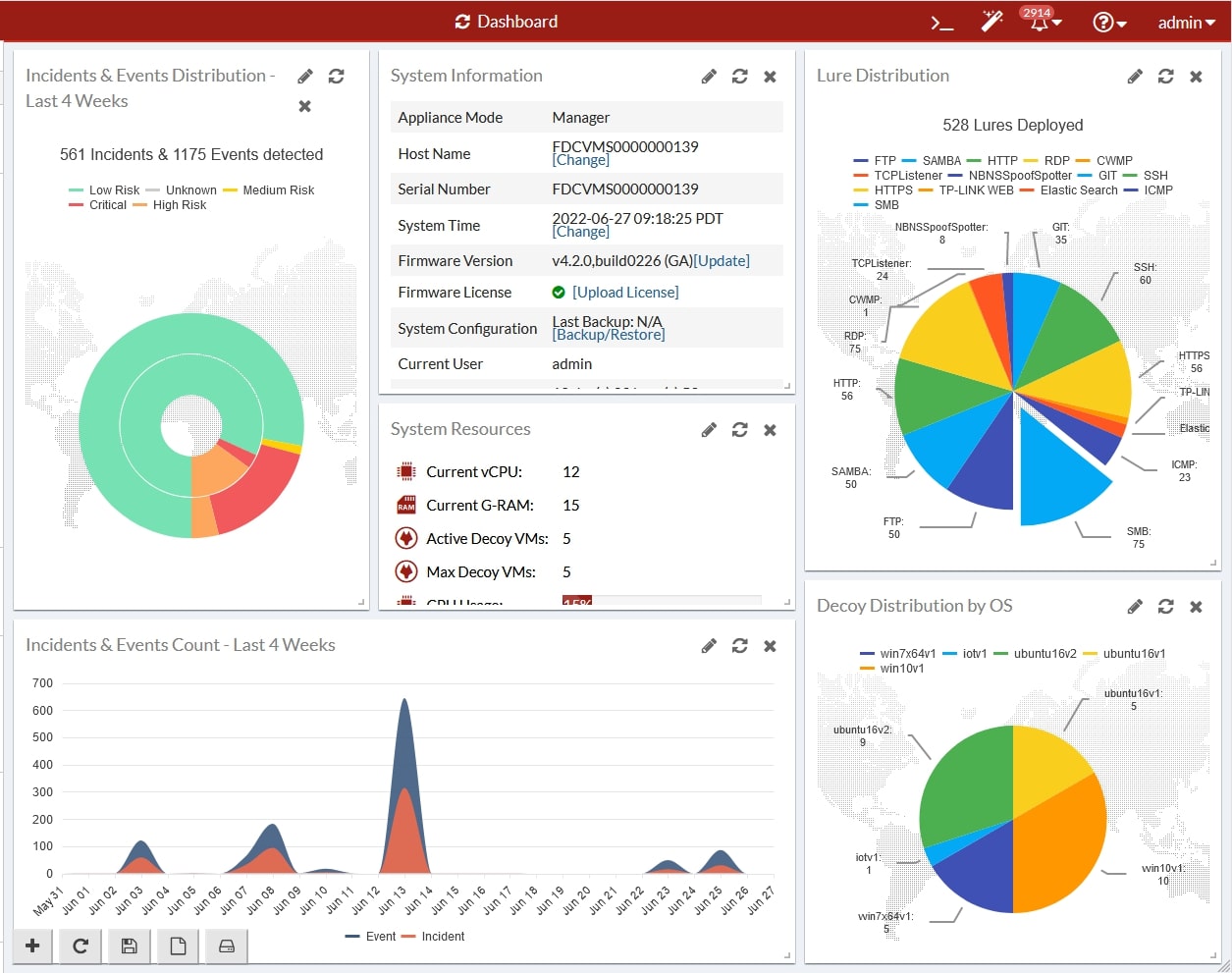

Prijavom na uređaj dolazimo do početnog sučelja uređaja. Sučelje FortiDeceptora pruža korisnicima intuitivan način za konfiguriranje, upravljanje i praćenje mamaca (decoys). Neke od glavnih komponenti i funkcionalnosti sučelja FortiDeceptora:

1. Dashboard (Nadzorna ploča)

Prikazuje sveobuhvatan pregled aktivnosti:

- Detektirane prijetnje i napade

- Status mamaca

- Grafički prikaz napada i pokušaja penetracije

- Mogućnost filtriranja i prilagođavanja prikaza prema potrebama korisnika

2. Deception (Mamci)

Odjeljak za kreiranje, konfiguriranje i upravljanje mamcima.

3. Incident

Odjeljak “Incident” u FortiDeceptoru ključan je za praćenje, analizu i reagiranje na sigurnosne događaje.

Pregled Incidenata:

Popis incidenta prikazuje sve incidente koje je FortiDeceptor otkrio. Svaki incident obično uključuje osnovne informacije kao što su datum i vrijeme, tip incidenta, IP adresa izvora i ciljanog mamca.

Filteri i Pretraga: Mogućnost filtriranja incidenata prema različitim kriterijima (datum, težina, tip incidenta, IP adresa, itd.) i pretraživanje specifičnih događaja.

Detalji incidenta:

Sažetak incidenta pruža osnovne informacije o incidentu, uključujući vrstu napada, vrijeme detekcije i zahvaćene mamce.

Detaljan prikaz: Dublji uvid u incident s detaljnim informacijama o napadaču, metodama napada, korištenim alatima i svim relevantnim podacima.

Grafički prikaz:

Vizualni prikaz toka napada koji pomaže u boljem razumijevanju incidenta.

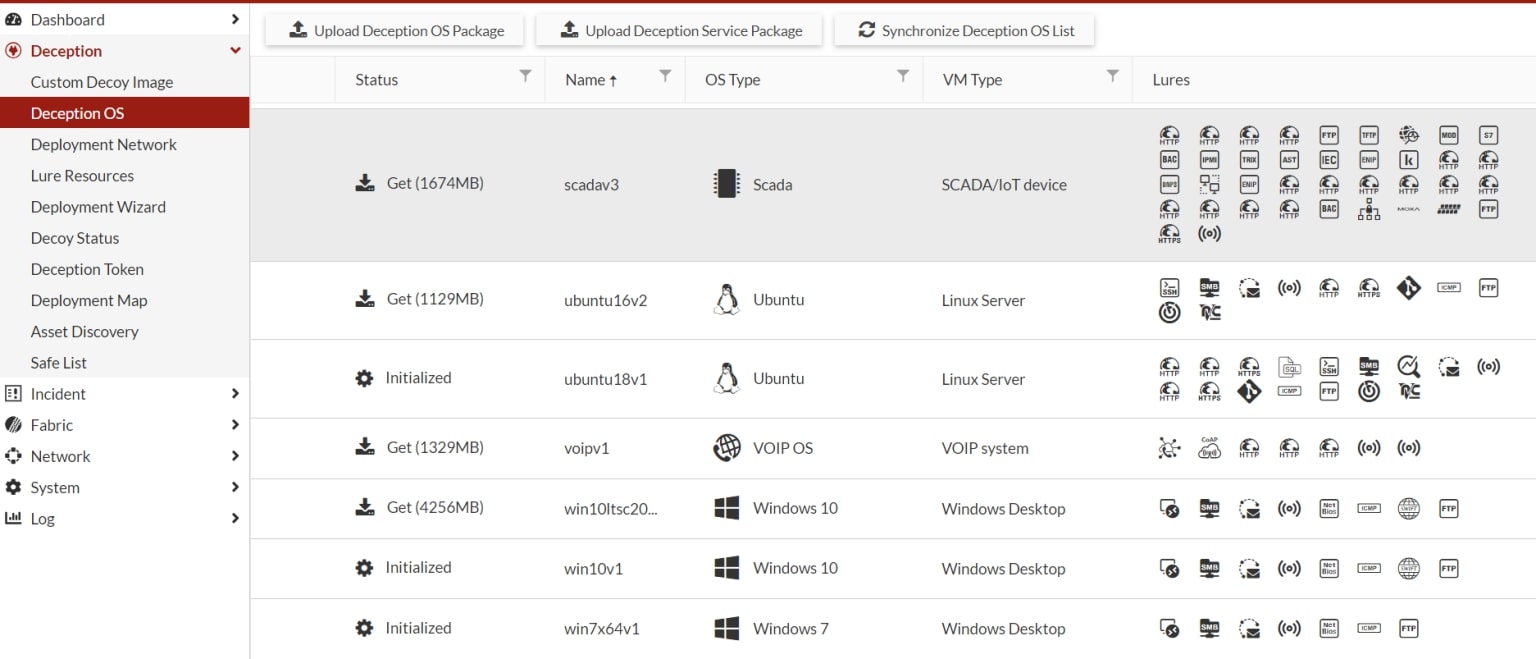

Konfiguracija mamca

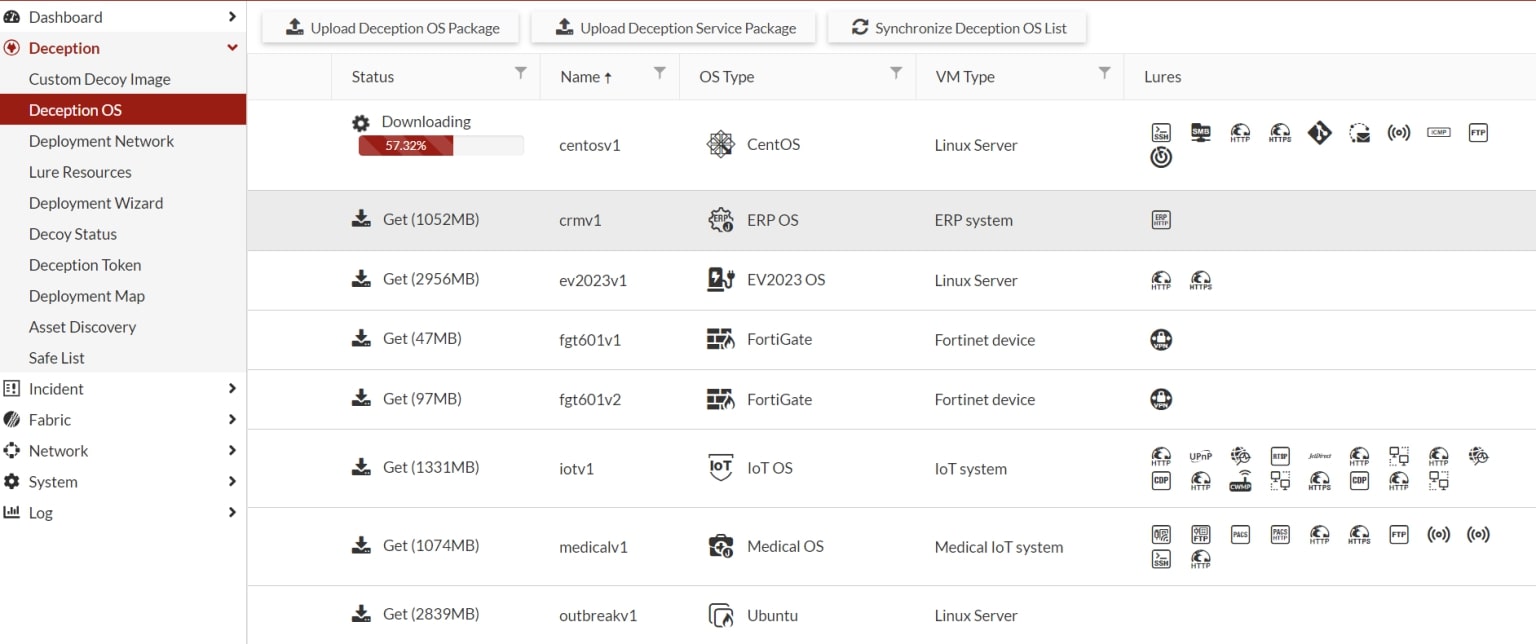

Prvi korak u konfiguraciji mamaca je odabir operativnog sustava iz repozitorija. U našem slučaju odlučili smo se na simulaciju operativnog sustava Ubuntu i lažne uloge poslužitelja datoteka (File server).

Snimka zaslona 4: Prikaz repozitorija operativnih sustava

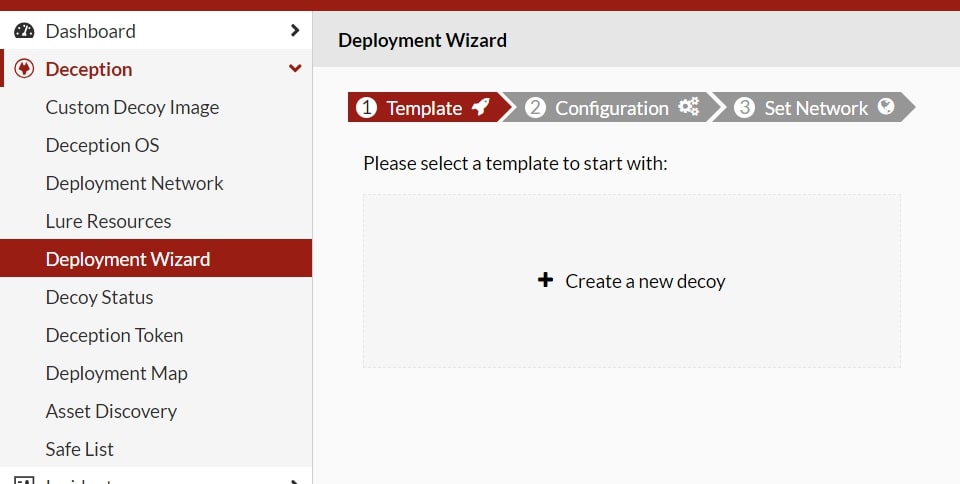

U sljedećih par koraka kroz intuitivno sučelje započinjemo proces inicijalizacije dediciranog mamca

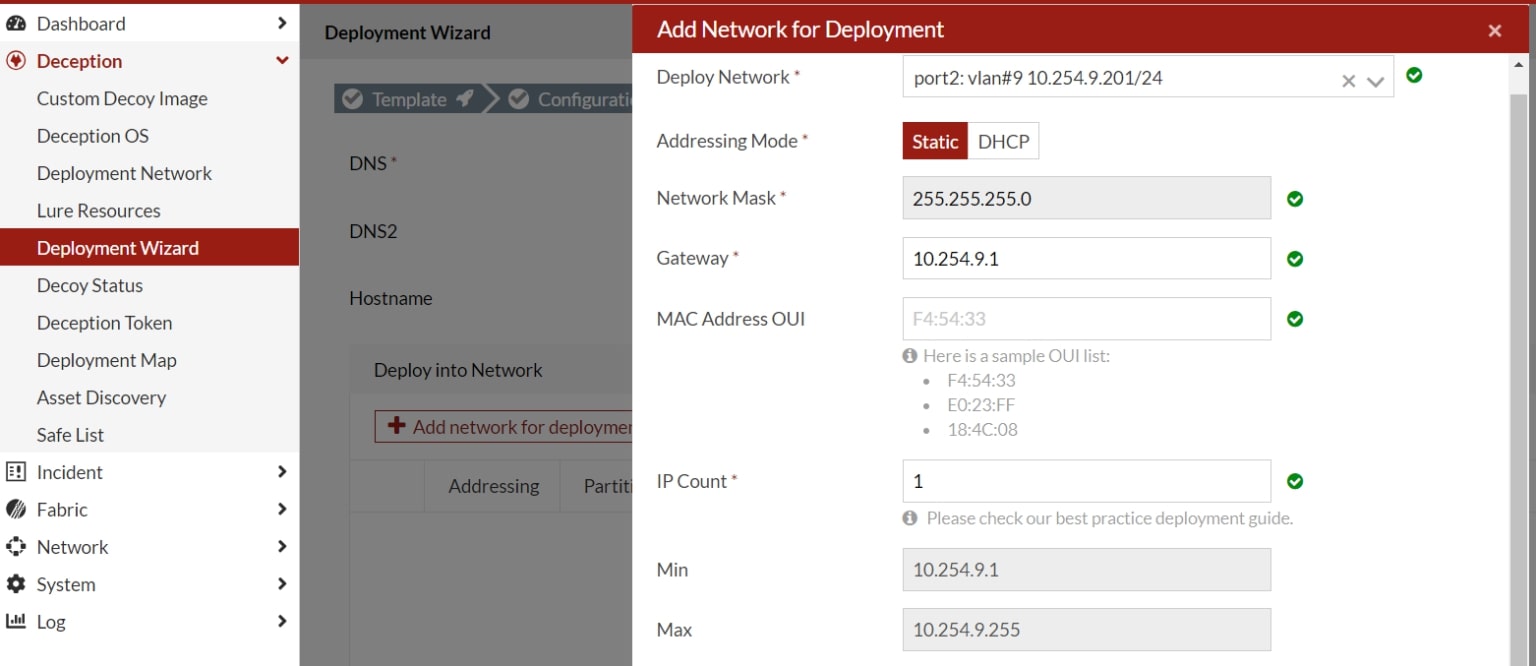

Prvi korak je konfiguracija mreže i mrežnog segmenta u kojeg ćemo smjestiti mamac.

Snimka zaslona 5: Prikaz konfiguracije mrežnih postavki

Nakon konfigurirane mreže pristupamo intuitivnom procesu za konfiguriranje sustava za kibernetičku obmanu

Snimka zaslona 6: Inicijalizacija procesa

Konfiguracije se sastoji od dodavanja imena mamcu, odabira pripadajućeg operativnog sustava i postavki predefiniranih protokola

Snimka zaslona 7: Prikaz konfiguracije mamca

Snimka zaslona 8: Prikaz dodatnih postavki protokola mamca

Zadnji korak prije puštanja u produkciju je definicija mrežnog segmenta odnosno dediciranje mrežnog raspona kojeg smo definirali u prvom koraku same konfiguracije

Snimka zaslona 9: Prikaz pridruživanja definiranog mrežnog raspona

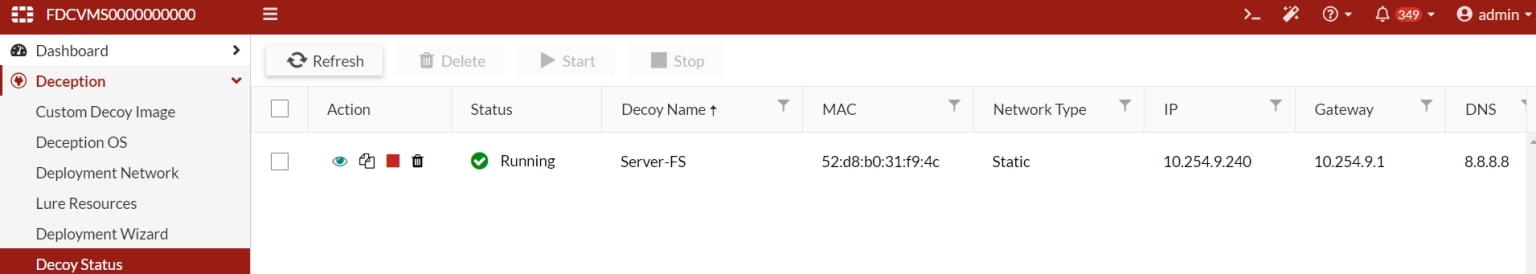

Status mamca i njegovo operativno stanje možemo provjeriti u dediciranom izborniku

Snimka zaslona 10: Prikaz statusa mamca

Pregled i analiza incidenta

Sekcija za incidente u FortiDeceptoru ključna je za analizu i odgovor na sigurnosne prijetnje otkrivene putem mamaca. Evo kako možete koristiti ovu sekciju za upravljanje incidentima

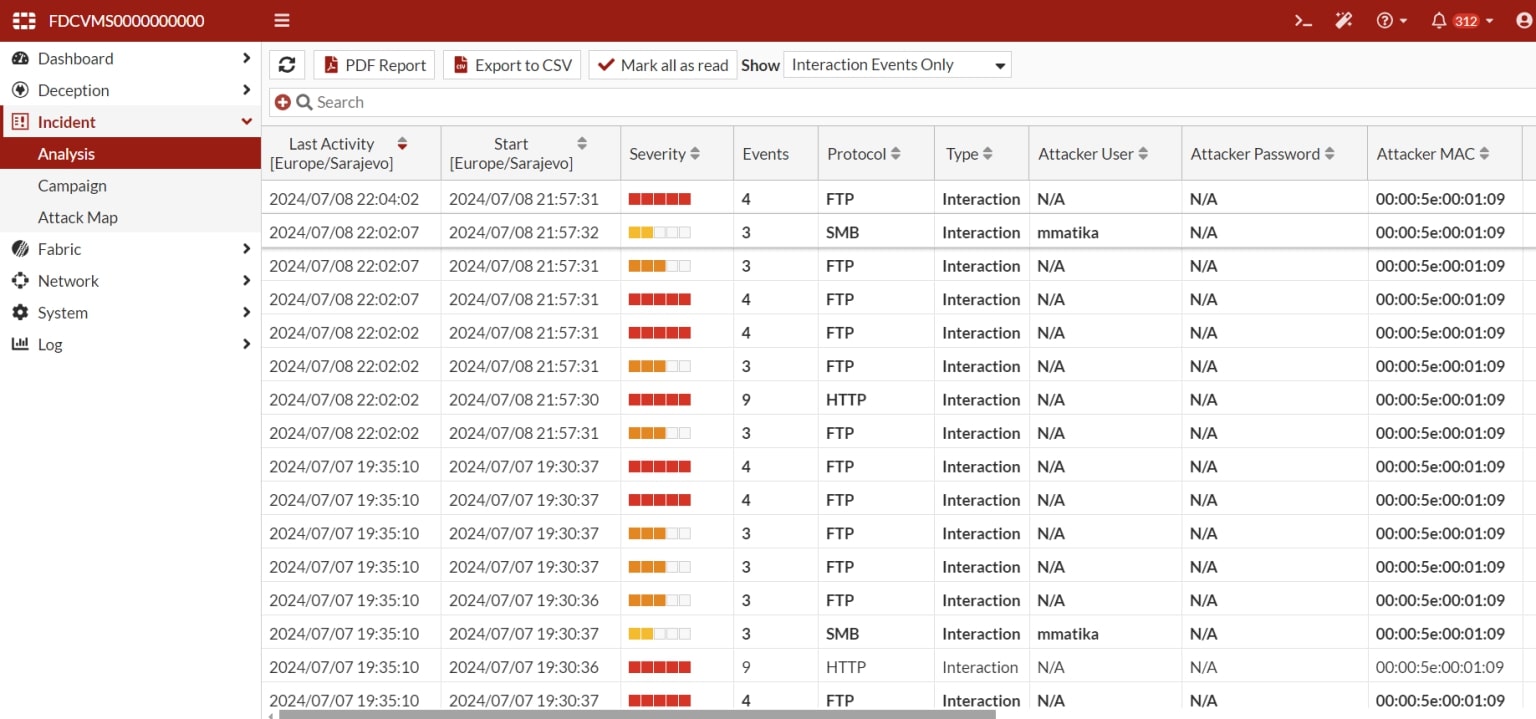

Snimka zaslona 11: Prikaz incidenata

Nakon otvaranja Incident sekcije, vidjet ćete popis svih otkrivenih incidenata.

Popis obično uključuje: Datum i vrijeme incidenta, tip napada, izvornu IP adresu napadača, Ciljani mamac (decoy) te status incidenta

Detalji incidenta

Odabirom individualnog incidenta dolazimo do detaljnijeg prikaza

Snimka zaslona 12: Detalji incidenta

Detalji obično uključuju: Opis napada, vrstu prijetnje (npr. ransomware, brute-force napad), detaljne logove i transkripte komunikacije između napadača i mamca, te mogući pokazatelji kompromitacije (Indicators of Compromise – IoCs)

Integracija sustava kibernetičke obmane u ostale sustave obrane

Integracija sustava kibernetičke obnove s ostalim sigurnosnim sustavima predstavlja ključnu strategiju u suvremenom pristupu zaštiti informacijskih sustava. Kibernetički mamci igraju ključnu ulogu u ovoj integraciji. Oni su namjerno dizajnirani da privuku napadače simulirajući ranjivosti i privlačne mete. Kroz njihovu integraciju s SIEM (Security Information and Event Management) platformama, tvrtke mogu centralizirano prikupljati i analizirati podatke o napadima. Ovi podaci služe kao temelj za detekciju novih prijetnji te optimizaciju pravila i strategija za IDS/IPS (Intrusion Detection/Prevention Systems).

Dodatno, mamci se integriraju s vatrozid sustavima kako bi stvorili dodatni sloj obrane na perimetru mreže, sprečavajući napade prije nego što uopće dođu do kritičnih sustava. Automatizacija kroz orkestraciju omogućuje brz i učinkovit odgovor na detektirane prijetnje, minimizirajući vrijeme reakcije i potencijalnu štetu.

Ovaj integrirani pristup omogućuje korisnicima da proaktivno identificiraju, analiziraju i neutraliziraju kibernetičke prijetnje, čime se značajno poboljšava sigurnost i otpornost njihovih mrežnih resursa u suvremenom digitalnom okruženju.

Zaključak

Upoznaj neprijatelja da bi ga pobijedio. – Sun Tzu

Citat ‘Upoznaj neprijatelja da bi ga pobijedio’ iz ‘Umijeća ratovanja’ Sun Tzua ima značajnu primjenu i u kontekstu kibernetičke obrane. Ovaj princip naglašava važnost razumijevanja karakteristika i namjera napadača kako bi se uspješno prepoznale i neutralizirale kibernetičke prijetnje. Kroz analizu napadačkih metoda, identifikaciju ranjivosti sustava i implementaciju sustava kibernetičke obmane poput mamaca (decoys) korisnici mogu bolje pripremiti obrambene strategije i povećati svoju otpornost na napade. Stvaranje dubokog uvida u prijetnje omogućuje bržu reakciju i efikasnije upravljanje sigurnosnim rizicima, čime se minimizira potencijalna šteta i održava integritet mrežnih sustava i kritične infrastrukture. Za sve dodatne informacije o implementaciji ovog rješenja, javite nam se na security@comping.hr