Povjerenje

Odnos u kojem se vjeruje, u kojem jedna strana drugoj ili dvije ili više strana međusobno prihvaćaju kao istinu ono što se tvrdi, prihvaćaju kao ispravan postupak drugoga bez provjeravanja unaprijed (Hrvatski jezični portal)

Što je tehnologija nultog povjerenja?

Tehnologiju nultog povjerenja (zero trust) možemo približiti situacijama s kojima se susrećemo u svakodnevnom životu. Riječ je o konceptu kojeg možemo zamisliti kao svijet u kojem se povjerenje ne daje olako, već se pažljivo provjerava na svakom koraku. Umjesto pretpostavke da je sve unutar mreže sigurno, nulto povjerenje mijenja pravila igre, tretirajući svaki pokušaj pristupa kao potencijalno rizičan dok se ne dokaže suprotno.

Ako povučemo paralele s stvarnim životom tehnologija nultog povjerenja je situacija kao da imamo redara na svakim digitalnim vratima, koji provjeravajući osobne iskaznice i akreditacije štiti resurse prije nego što dopusti ulaz. Dodatnu paralelu mogli bismo povući i s špijunskim filmovima te svim sigurnosnim mjerama koje postoje kako bi osigurali da pogrešni ljudi ne uđu u super tajno sjedište.

S tehnološkog aspekta umjesto pretpostavke da je sve unutar našeg mrežnog sustava sigurno, tehnologija nultog povjerenja primjenjuje oprezniji pristup, konstantno provjeravajući tko pokušava pristupiti.

‘Nikad ne vjeruj, uvijek provjeravaj’ temeljna je filozofija koja stoji iza umrežavanja bez povjerenja i ključna je razlika između modela bez povjerenja i drugih modela umrežavanja. Uz zero trust nema implicitnih odnosa povjerenja. Umjesto toga, svi krajnji korisnici i uređaji tretiraju se kao nepouzdani dok se ne provjere. Ovaj postupak provjere srž je modela nultog povjerenja. Izvodi se različitim metodama, uključujući provjeru autentičnosti, autorizaciju i inspekciju, a temelji se na kriterijima kao što su identitet korisnika, lokacija, verzija operativnog sustava i upravljačkih programa te vrsta hardvera krajnje točke.

Ključ tehnologije

Za razliku od tradicionalnog VPN tunela s neograničenim pristupom, ZTNA odobrava pristup po sesiji pojedinačnim aplikacijama i radnim procesima tek nakon što su korisnik i uređaj autentificirani. Korisnici prolaze proces provjere i autentikacije kako bi se osiguralo da im je dopušten pristup aplikaciji prije nego im se odobri pristup.

SASE vs ZTNA: razlike, sličnosti i kako rade zajedno

Budući da se životu kad je u pitanju kibernetička sigurnost susrećemo s različitim tehnološkim pojmovima, a jedno od najčešćih miješanja je između gore spomenutih bitno je razlučiti najbitnije. I SASE (Secure Access Service Edge) i ZTNA su važne komponente moderne sigurnosne arhitekture, međutim, to su dva različita rješenja. SASE pruža sveobuhvatan, višestruki sigurnosni okvir, dok je ZTNA uže usmjeren model usmjeren na ograničavanje pristupa resursima, koji je dio SASE-a. Kada se koriste zajedno, mogu pružiti sveobuhvatnije sigurnosno rješenje koje može zaštititi aplikacije i podatke, bez obzira na lokaciju krajnjeg korisnika.

Dizajn rješenja i praksa

Prilikom dizajniranja vašeg Zero Trust Access rješenja, u ovom slučaju, ZTNA pristupa internim web aplikacijama, potrebno je uzeti u obzir:

- Koje su web aplikacije koje želite dopustiti našim korisnicima?

- Koje su grupe korisnika kojima je dopušten pristup web aplikacijama?

- Tko će autentificirati korisnike?

- Gdje se nalazi poslužitelj za provjeru autentičnosti?

- Odakle će korisnici pristupati web aplikacijama?

- Koji su sigurnosni položaji potrebni za krajnju točku za pristup resursima?

- Gdje je optimalna lokacija za EMS poslužitelj?

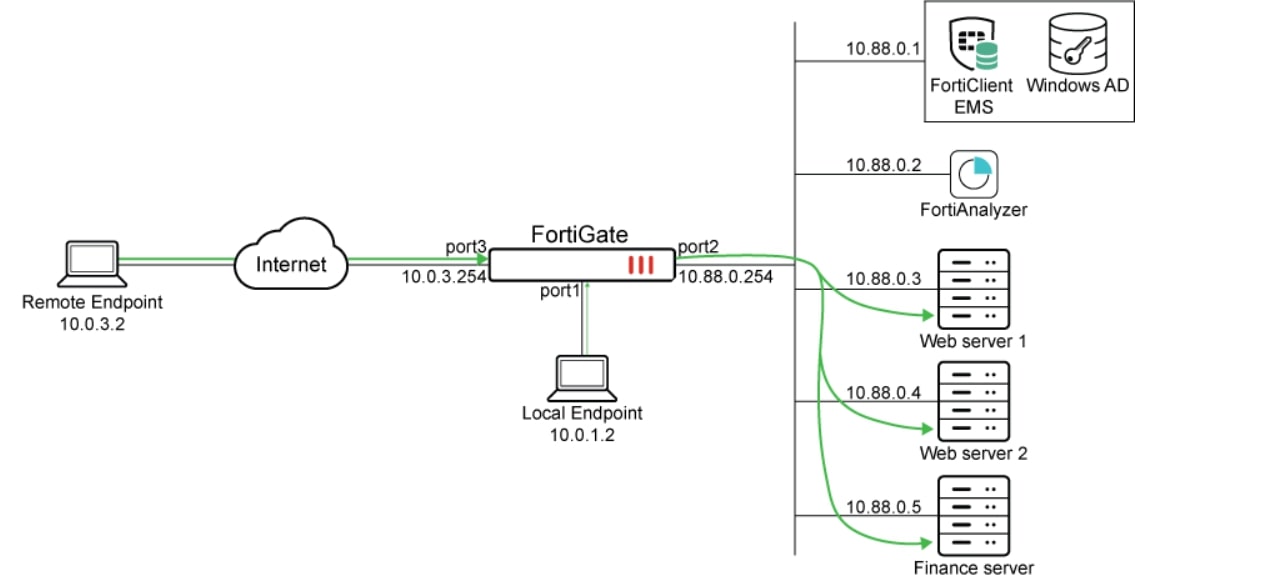

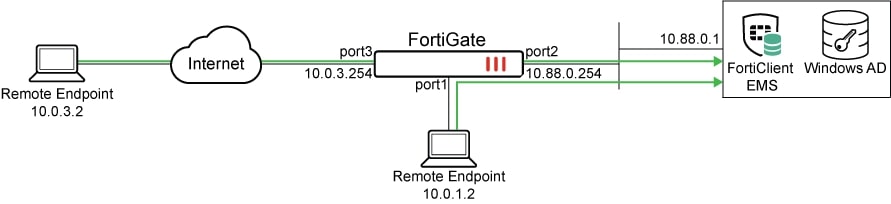

U ovom primjeru implementacije, demonstrirat ćemo udaljeni i lokalni pristup zaštićenim web aplikacijama kao što je naznačeno strelicama prometa iznad.

Sami koraci implementacijskog procesa sastoje se od:

- Konfiguracije EMS poslužitelja

- Integracija Fortigate vatrozida s EMS poslužiteljem

- Primjena provjere autentičnosti korisnika

- Konfiguracija ZTNA pristupa na Fortigate vatrozidu

- Konfiguracija ZTNA pravila za kontrolu daljinskog pristupa resursima

- Provjera dostupnosti aplikacija putem ZTNA metodologije

Konfiguracije EMS poslužitelja

Kako bi se osigurala veza između krajnjih točaka FortiClienta i FortiClient EMS-a, kao i između EMS poslužitelja i FortiGatea, EMS mora predstaviti certifikat kojem vjeruju povezani entiteti.

Prema zadanim postavkama, FortiClient EMS koristi certifikat koji je izdao FortiCare svakom licenciranom EMS poslužitelju za osiguranje pristupa web poslužitelju i kontrolu krajnje točke. Međutim, certifikat ne izdaje javni CA i možda mu se izvorno ne vjeruje od strane krajnjih točaka povezivanja ili FortiGatea.

3 preporuke za implementaciju su:

- Izdajte certifikat poslužitelja EMS poslužitelju od strane javnog CA.

- Izdajte certifikat poslužitelja EMS poslužitelju koristeći ACME poslužitelj.

- Izdajte certifikat poslužitelja EMS poslužitelju od strane privatnog CA koji se može sinkronizirati sa svim krajnjim točkama pomoću pravila grupe.

Dodavanje korisnika

Sljedeći korak u implementacijskom procesu je dodavanje korisnika odnosno entiteta.

Ako upravljate svojim korisnicima u aktivnom imeniku, integracija vašeg EMS-a s aktivnim imenikom pomoću LDAP-a bila bi preporučljiva. Sama integracija značajno olakšava buduću administraciju odnosno modifikaciju sustava.

U EMS 7.2.0 i novijim verzijama, dodavanje Active Directory domene je poboljšano kako bi se olakšao uvoz određenih OU-ova i korisničkih grupa korištenjem “stila stabla” za odabir. Ovo se može koristiti s User Onboardingom da bi se odabralo kojim grupama treba dopustiti da se uključe u svoje FortiClient krajnje točke. Uvoz OU-ova i korisničkih grupa također vam omogućuje da konfigurirate pravila označavanja nultog povjerenja koja provjeravaju korisnika u AD grupi.

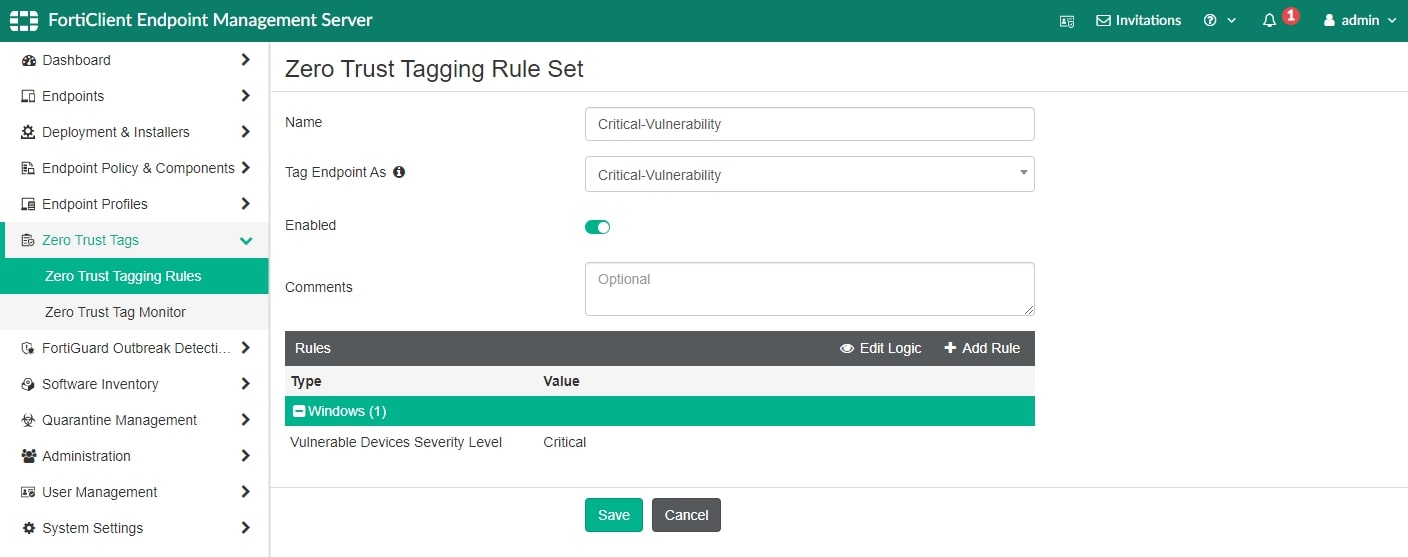

Konfiguriranje EMS ZTNA pravila označavanja

Nakon inicijalnog postavljanja EMS servisa i definiranja korisnika dolazimo do konfiguracije suštine ZTNA tehnologije, konfiguracije našeg digitalnog redara s početka bloga i njegovo obučavanje u kontroli akreditacija i propusnica.

Pravila označavanja ZTNA definiraju sigurnosne provjere koje se trebaju izvršiti na FortiClient krajnjim točkama. Mogu otkriti trenutni status AD grupe, ima li krajnja točka instaliran antivirusni softver, je li prijavljen na domenu, razne informacije o uređaju kao što je verzija OS-a, pokrenuti procesi ili vrijednost ključa registra. Također, mogu otkriti razinu ranjivosti uređaja, prisutnost ranjivosti od strane CVE-a i drugi položaj povezan s prijetnjom na uređaju. Ove oznake su vrijedan ulaz FortiGate ZTNA aplikacijskom pristupniku jer ih on propušta kroz algoritam povjerenja kako bi se donijela odluka o politici i izvršila provedba.

Postoji mnogo pravila za označavanje koje možete izabrati i to će biti vrlo prilagođeno svakoj organizaciji. Sljedeći primjer pokazuje kako konfigurirati pravilo za otkrivanje prisutnosti kritične ranjivosti na krajnjoj točki.

Registracija na FortiClient EMS i provjera ZTNA oznaka

FortiClient krajnje točke moraju biti u mogućnosti doći do FortiClient EMS-a preko FortiClient telemetrijskog priključka (TCP/8013 prema zadanim postavkama) u situacijama na mreži i izvan mreže. Ovisno o tome gdje se FortiClient EMS nalazi, bilo lokalno ili u oblaku, kao što je FortiClient Cloud, morat će se konfigurirati odgovarajuća pravila vatrozida. U primjeru topologije u nastavku, FortiClient EMS implementiran je na lokaciji:

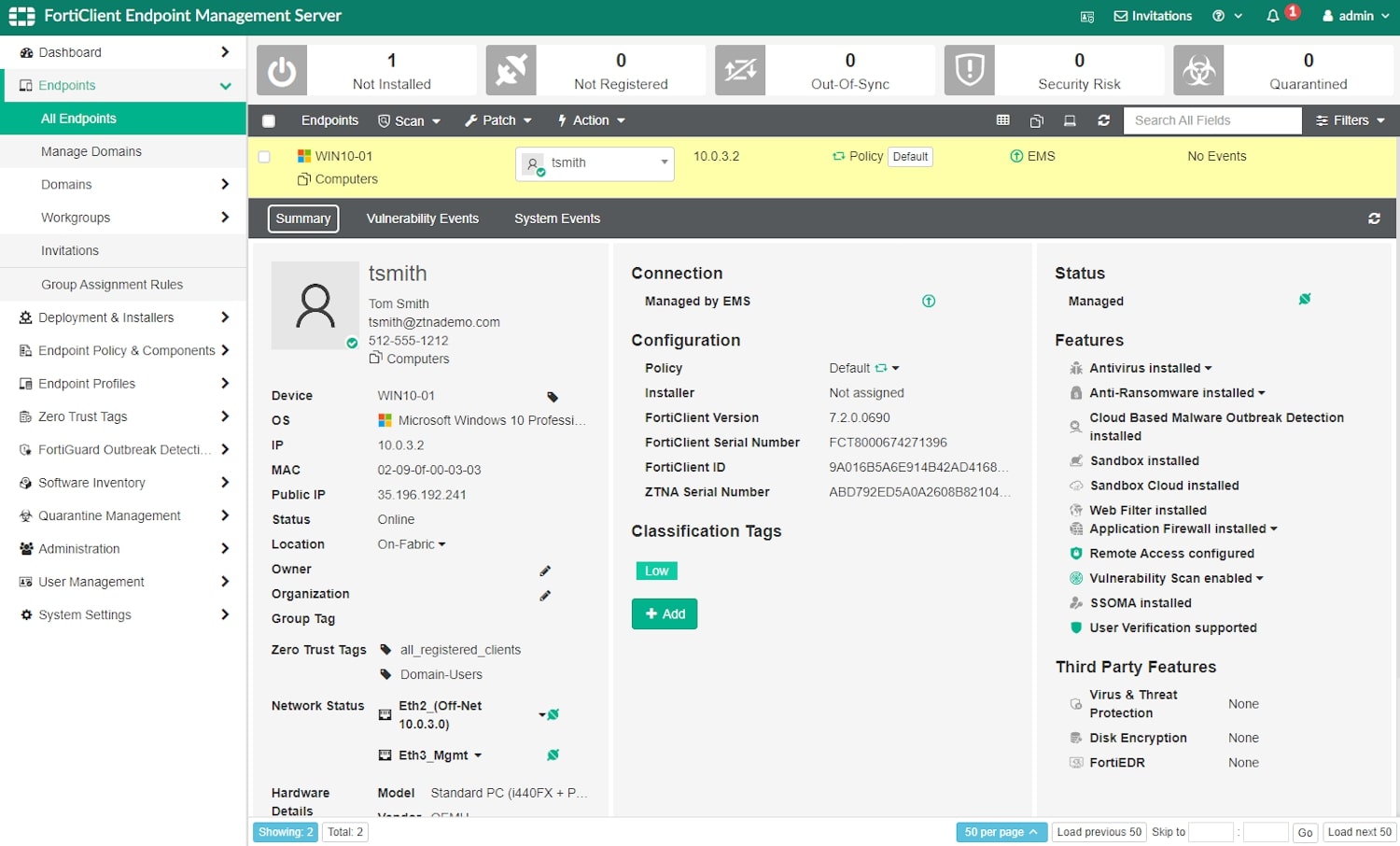

Registracija korisnika i krajnjih točaka na EMS

Ovaj se korak može koristiti za provjeru mogu li se korisnici uspješno povezati s EMS-om. Ovisno o tome je li potrebna provjera korisnika i potrebi slanja veze s pozivnicom, korisnici će koristiti različite kodove za registraciju na svojoj FortiClient krajnjoj točki.

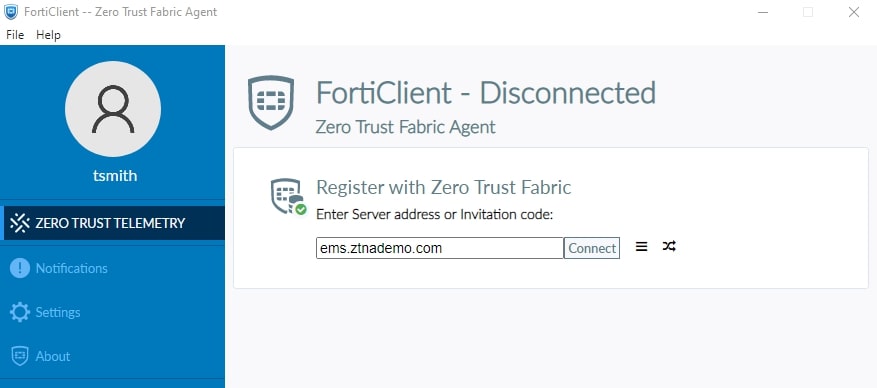

Sljedeći primjer demonstrira osnovnu registraciju krajnje točke na poslužitelju ems.ztnademo.com bez ikakve provjere autentičnosti korisnika.

Snimka zaslona 3: Uspješna prijava na EMS

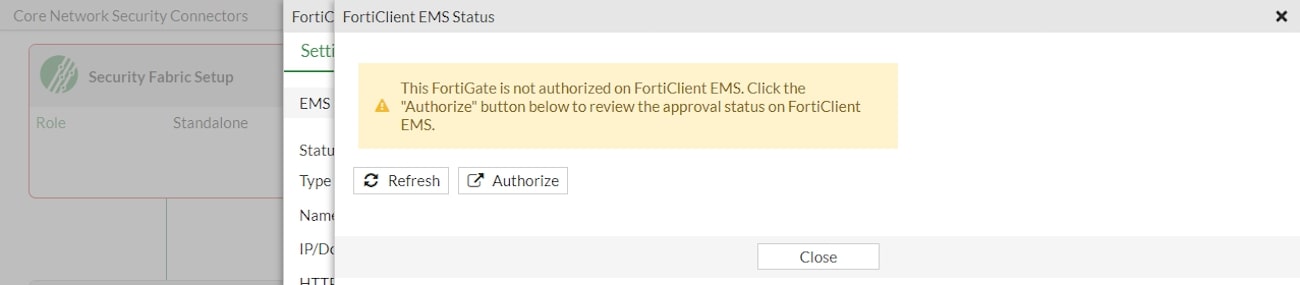

Integracija Fortigate vatrozida s EMS poslužiteljem

FortiGate se mora sigurno povezati s FortiClient EMS-om kako bi se zaštitila sinkronizacija informacija krajnje točke i ZTNA oznake. Kao takav, FortiGate mora imati pouzdani lanac certifikata za certifikat EMS poslužitelja. Prvi korak prije spajanja na EMS je učitavanje CA certifikata, ako certifikat EMS poslužitelja nije potpisan od strane javnog CA.

Primjena provjere autentičnosti korisnika

Sljedeći primjer implementacije koristi shemu provjere autentičnosti koja koristi osnovnu metodu za provjeru autentičnosti krajnjih korisnika. Također pretpostavlja korištenje unaprijed definiranog LDAP poslužitelja (LDAP-fortiad) za daljinsku autentifikaciju, kao i unaprijed konfiguriranih LDAP korisničkih grupa.

Postoji niz različitih podržanih metoda provjere autentičnosti od strane ZTNA kao što su SAML provjera autentičnosti ili provjera autentičnosti obrasca. Oni proizvode malo drugačija korisnička iskustva za krajnje korisnike. Nadalje, možete odabrati korištenje različitih vrsta udaljenih poslužitelja osim LDAP-a.

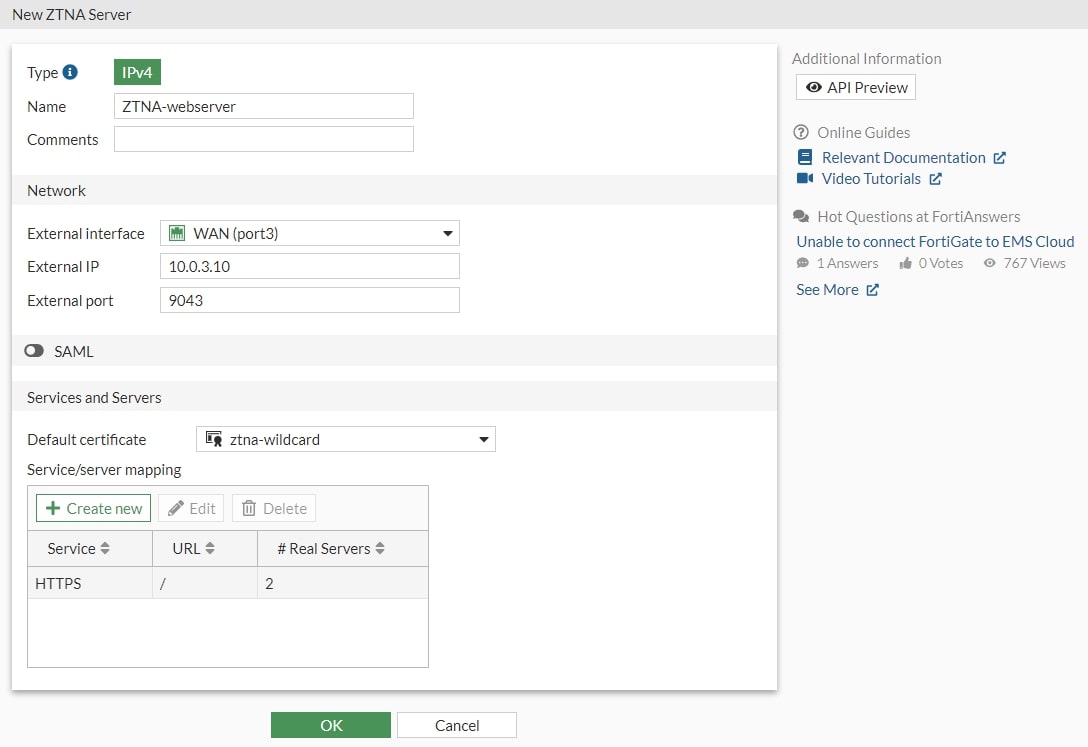

Konfiguracija ZTNA pristupa na Fortigate vatrozidu

Kako bi se zaokružila slika primjene ZTNA tehnologije potrebno je stvoriti na vatrozidu objekte pristupa. Ovo je odluka na razini dizajna arhitekture koja se temelji na sljedećoj logici.

Kada svakom skupu poslužitelja može pristupiti različiti skup korisnika, moramo stvoriti dva skupa jednostavnih ZTNA pravila kako bismo odgovarajućim grupama korisnika omogućili pristup poslužitelju. Budući da jednostavna ZTNA pravila ne dopuštaju konfiguraciju određenih odredišta, moramo konfigurirati dva objekta ZTNA poslužitelja za korištenje u dva skupa ZTNA pravila.

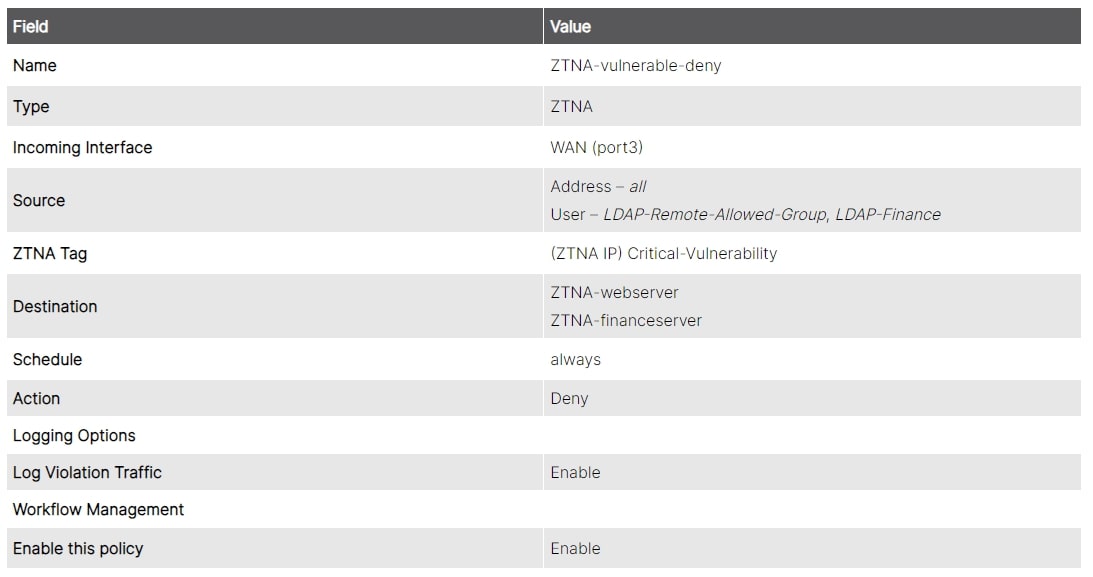

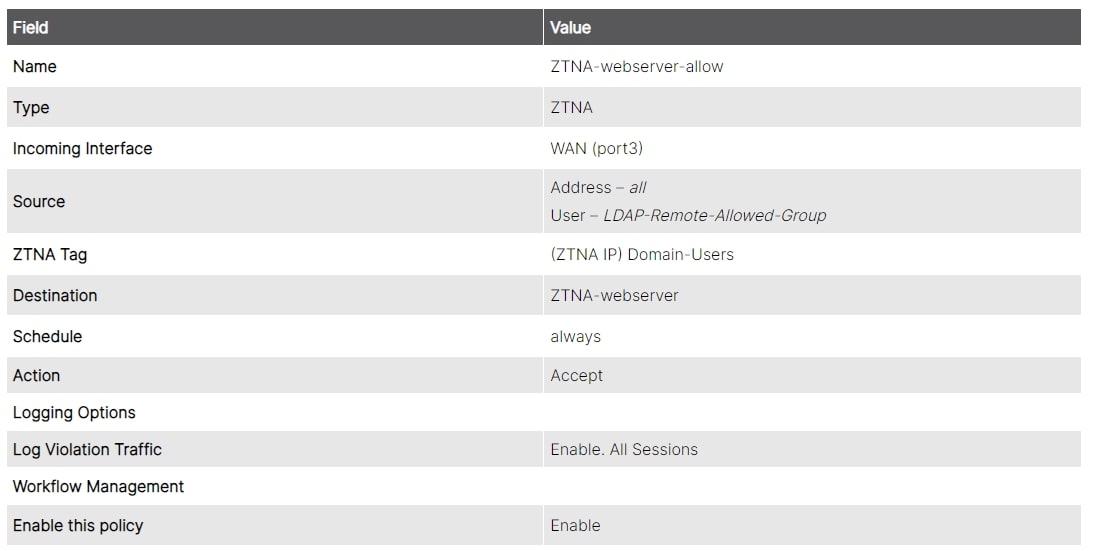

Konfiguracija ZTNA pravila za kontrolu daljinskog pristupa resursima

Stvorit ćemo jednu jednostavnu ZTNA politiku za blokiranje pristupa uređajima s oznakom kritične ranjivosti i jednu ZTNA politiku za dopuštanje pristupa odgovarajućim korisničkim grupama. Oznaka Domain-Users koristit će se u dopuštenim pravilima kako bi se osiguralo da su korisnici koji se povezuju dio domene.

Snimka zaslona 7: Primjer pravila za blokiranje pristupa

Provjera dostupnosti aplikacija putem ZTNA metodologije

Sada kada su objekti i pravila ZTNA poslužitelja konfigurirani, vrijeme je za pristup web aplikacijama. Ne zaboravite ažurirati vanjske DNS poslužitelje za preslikavanje FQDN-a web-aplikacija na adrese pristupnika ZTNA aplikacija.

Nulto povjerenje se ne događa preko noći. To je putovanje.

Podizanje razine sigurnosti i korisničkog iskustva korisnika koji pristupaju resursima na daljinu može biti pokretač za implementaciju nultog povjerenja, ali, idealno, krajnji cilj je usaditi način razmišljanja i ideje nultog povjerenja kroz cijelu vašu IT infrastrukturu. Daljinski pristup bitna je komponenta nultog povjerenja, ali trebali biste razmisliti i o tome što nulto povjerenje znači za SVE pristupe. Što to znači u vašim okruženjima u oblaku? Što to znači za on-prem pristup? U konačnici, želite smanjiti površinu napada i zaštititi podatke u cijeloj svojoj organizaciji i svakom pojedinom korisniku, bez obzira gdje boravi.

Nastavno na sve rečeno, prednosti modela Zero Trust su: poboljšana kibernetička sigurnost zbog zatvaranja sigurnosnih rupa i kontrole lateralnog kretanja na mreži, kao i podrška za mobilne i zaposlenike s udaljenim pristupom. Model nultog povjerenja štiti podatke i u oblaku i u lokalnim podatkovnim centrima, osiguravajući pouzdanu obranu od ransomwarea, malwarea, phishing napada i naprednih prijetnji. Za sve dodatne informacije vezane uz modele nultog povjerenja i njihovu implementaciju, kontaktirajte nas.