Industrijska revolucija 18. stoljeća obilježila je prijelomnu točku u ljudskoj povijesti. Uvođenjem parnog stroja, svijet je zakoračio u eru masovne proizvodnje, učinkovitosti i tehnološkog napretka. No, uz revoluciju stigli su i novi izazovi – sigurnost strojeva, radnika i cijelog proizvodnog procesa postala je prioritet. Danas, u doba četvrte industrijske revolucije (Industrija 4.0), svjedočimo sličnoj transformaciji, ali s jednim ključnim zaokretom: digitalizacija je zamijenila paru, a kibernetička sigurnost postala je fokus svakodnevnice.

Kao što su parni strojevi zahtijevali sigurnosne ventile kako bi spriječili štetu na strojevima, današnje industrijske mreže zahtijevaju odgovarajuću zaštitu sustava.

Ovaj blog pokazuje kako implementacija kibernetičke sigurnosti u OT mrežama može premostiti jaz između tradicionalnih industrijskih metoda i suvremenih digitalnih prijetnji, pružajući sigurno okruženje za inovacije. Kroz usporedbu s povijesnim promjenama, analizirat ćemo kako se industrijski sektor prilagođava izazovima novog doba i koje su ključne strategije za zaštitu kritične infrastrukture.

Što je OT i kako se razlikuje od IT mreža

Operativne tehnologije (OT) obuhvaćaju hardver i softver koji se koriste za upravljanje, praćenje i automatizaciju fizičkih uređaja, procesa i sustava u industrijskim, energetskim, transportnim i drugim kritičnim sektorima. To uključuje industrijske kontrolne sustave (ICS), SCADA sustave, DCS-ove (distribuirane kontrolne sustave) i PLC-ove (programibilne logičke kontrolere). Primarni cilj OT mreža je osigurati stabilan, pouzdan i siguran rad fizičkih procesa.

Suprotno tome, informacijske tehnologije (IT) fokusiraju se na upravljanje podacima, komunikaciju i poslovne procese. IT mreže su dizajnirane za obradu velikih količina podataka i omogućavanje korisnicima pristup informacijama putem internetskih aplikacija ili poslovnih sustava. Dok je IT usmjeren na osiguranje povjerljivosti, integriteta i dostupnosti podataka (poznato kao CIA triad), OT prioritet stavlja na dostupnost i sigurnost fizičkih sustava uz minimalno naglašavanje povjerljivosti podataka.

Konvergencija IT i OT sustava: Novi izazovi u povezanim mrežama

Operativne tehnologije (OT) koje upravljaju industrijskim procesima poput SCADA sustava, kontrolera i senzora sve su češće povezane s IT mrežama, internetom i servisima u oblaku. Takva povezanost donosi mogućnosti za optimizaciju, ali i otvara vrata novim vrstama prijetnji. Nekadašnje izolirane mreže sada su otvoreni sustavi izloženi kibernetičkim napadima, a posljedice izloženosti mogu uključivati prekide proizvodnje, financijske gubitke ili ugrožavanje ljudskih života.

Povijesni kontekst: Stuxnet – početak ere kibernetičkih prijetnji u industriji

2010. godine dogodio se događaj koji je promijenio način na koji razmišljamo o kibernetičkoj sigurnosti u industrijskim okruženjima. Stuxnet, prvi poznati kibernetički napad dizajniran specifično za sabotažu industrijskih kontrolnih sustava (ICS), otkrio je koliko su osjetljivi moderni operativni sustavi kada su ciljano napadnuti.

Ovaj sofisticirani računalni crv usmjeren je na Siemensove PLC (programabilne logičke kontrolere) koji su upravljali centrifugama u iranskom nuklearnom postrojenju Natanz. Korištenjem četiri ranjivosti nultog dana, što je do tada bilo nezabilježeno, Stuxnet je pokazao kako se zlonamjerni softver može neprimjetno infiltrirati u izolirane OT mreže, manipulirati njihovim radom i izazvati fizičko uništenje opreme. Njegova specifičnost, ciljanost i razina sofisticiranosti ukazali su na novu eru prijetnji gdje kibernetički napadi više nisu samo pitanje krađe podataka, već i fizičke sabotaže.

Povijesni značaj Stuxneta leži u tome što je postavio presedan za buduće napade na kritičnu infrastrukturu, uključujući energetske mreže, proizvodne pogone i transportne sustave. Razotkrio je nedostatke tadašnjih sigurnosnih standarda u OT mrežama koji su se u velikoj mjeri oslanjali na izolaciju (air gap) kao primarnu zaštitu.

Zašto OT mreže trebaju mikrosegmentaciju

U svijetu industrijskih kontrolnih sustava (ICS) i operativnih tehnologija (OT) sigurnost mreže igra ključnu ulogu u zaštiti kritične infrastrukture.

Tu na scenu stupa mrežna mikrosegmentacija – strategija koja omogućuje stvaranje logičkih sigurnosnih zona unutar mreže, sprječavajući neovlašteni pristup i širenje prijetnji. Baš kao što se u modernim zgradama koriste sigurnosna vrata za kontrolu pristupa različitim prostorijama, mikrosegmentacija omogućuje preciznu kontrolu komunikacije unutar OT mreže.

Ova metoda nadograđuje klasičnu mrežnu segmentaciju koja dijeli mrežu na veće segmente pomoću VLAN-ova i vatrozida. Dok segmentacija osigurava osnovno odvajanje mrežnih zona, mikrosegmentacija ide korak dalje – uspostavlja stroga pravila unutar tih segmenata, ograničavajući pristup i među uređajima u istom mrežnom okruženju. To znači da ako napadač i uspije kompromitirati jedan uređaj, neće moći slobodno istraživati ostatak mreže.

Primjenom mrežne mikrosegmentacije u OT sustavima organizacije mogu značajno smanjiti napadačku površinu i zaštititi kritične operacije, osiguravajući stabilan i siguran rad industrijskih procesa.

Mrežna mikrosegmentacija: Sigurnost ICS mreža kroz prizmu sigurnosnih sustava iz prve industrijske revolucije

Zamislite situaciju iz prve industrijske revolucije kada je u tvornicama korištena složena mehanizacija koja je radila specifične zadatke proizvodnje u različitim odjelima. Da bi se osigurao nesmetan rad te zaštita ljudi i imovine, svaki odjel imao je svoj set sigurnosnih mjera – poput zaštitara, vrata s bravama i praćenja koji su nadgledali svaki korak proizvodnog procesa.

U digitalnom svijetu, sigurnost industrijskih kontrolnih sustava (ICS) funkcionira na sličan način, ali sa suvremenim tehnologijama. Umjesto stražara i vrata imamo mrežnu mikrosegmentaciju, koja se koristi za “ograničavanje” i kontroliranje prometa između različitih dijelova mreže, kao što su vrata i stražari bili odgovorni za odjeljivanje proizvodnih zona u prvoj industrijskoj revoluciji.

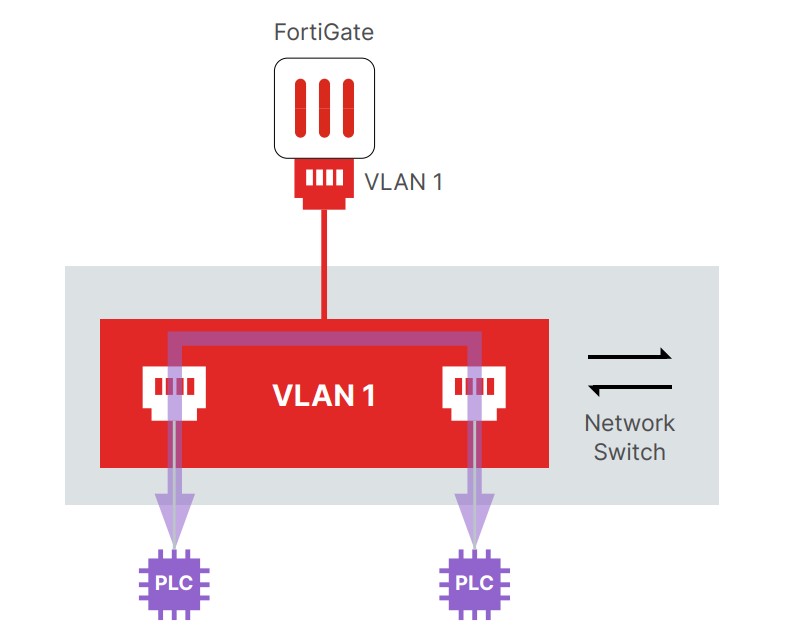

Ilustracija 1: Prikaz toka prometa bez primjene mirkosegmentacije

U ovoj usporedbi FortiSwitch preklopnik i FortiGate vatrozid uređaji preuzimaju ulogu stražara i zaštitara. FortiSwitch djeluje na razini 2 stvarajući “sigurnosne zone” ili VLAN-ove, kao što vrata kontroliraju tko može ući u određeni dio tvornice. FortiGate vatrozid poput nadzornika osigurava da se komunikacija između različitih zona odvija sigurno, tj. preuzima odgovornost za usmjeravanje podataka kroz mrežu. Ako uređaj unutar jedne zone pokušava komunicirati s uređajem u drugoj, FortiGate vatrozid osigurava da se ta komunikacija odvija samo ako je izričito dopuštena sigurnosnim pravilima.

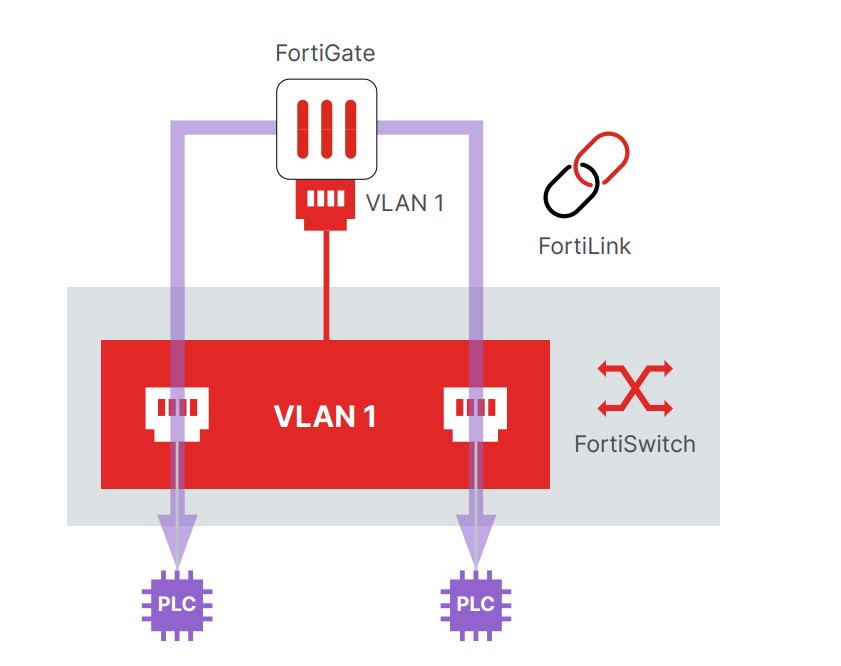

Ilustracija 2: Prikaz toka prometa s primjenom mikrosegmentacije

Na najvišoj razini kao što su se u prošlosti koristili detaljni nadzori i inspekcije unutar tvornica, NGIPS (Next-Generation Intrusion Prevention System) na FortiGate uređajima omogućuje detaljnu inspekciju mrežnog prometa. Ovo je kao kad bi nadzornici u industrijskoj revoluciji pažljivo pratili svaki radni proces i provodili preventivne mjere kako bi osigurali da svi dijelovi proizvodnje rade unutar sigurnih granica.

Ova kombinacija napredne mikrosegmentacije, preciznih sigurnosnih pravila i proaktivnog nadzora omogućava vlasnicima ICS/OT mreža da zaštite svoje kritične sustave kao što su to radili industrijski nadzornici u prošlim vremenima, ali s tehnologijama koje danas definiraju sigurnost i učinkovitost.

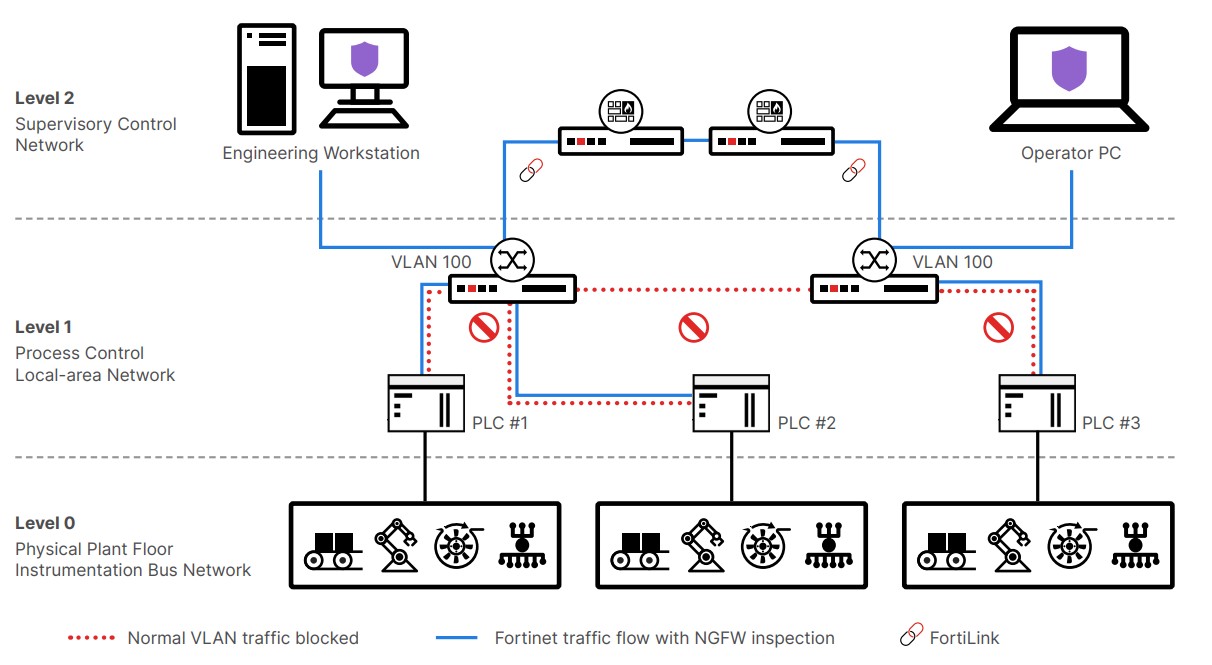

Dok mrežna mikrosegmentacija osigurava preciznu kontrolu prometa unutar industrijskih mreža, Purdue Enterprise Reference Architecture (PERA) pruža temeljitu strukturalnu organizaciju koja omogućuje učinkovitu implementaciju sigurnosnih politika i optimizaciju operacija na svim razinama industrijskih sustava.

PERA arhitektura: Temelj moderne industrije

Purdue Enterprise Reference Architecture (PERA) predstavlja standardizirani okvir za dizajn i implementaciju sigurnosnih rješenja u industrijskim kontrolnim sustavima (ICS). Ovaj pristup omogućuje organizacijama da strukturiraju svoje ICS mreže u hijerarhijske razine što olakšava primjenu sigurnosnih politika i kontrola.

Kada se koristi u kontekstu mrežne mikrosegmentacije, PERA pruža smjernice za pravilno postavljanje sigurnosnih zona i komunikacijskih kanala unutar ICS mreže. To omogućuje detaljnu kontrolu prometa između različitih dijelova mreže, smanjujući rizik od lateralnih napada i povećavajući ukupnu sigurnost sustava.

Na primjer, Fortinetovo integrirano rješenje za mrežnu mikrosegmentaciju koristi PERA smjernice za implementaciju. Korištenjem FortiSwitch preklopnika i FortiGate NGFW uređaja, ovo rješenje proširuje mogućnosti VLAN-a s razine 2 na razinu 3 (ruting) i razinu 7 (vidljivost aplikacija), omogućujući detaljnu inspekciju mrežnog prometa. Ova integracija omogućuje implementaciju sigurnosnih politika temeljenih na principu zero trust pravilau kojem svaki uređaj mora biti provjeren prije nego što komunicira s drugim uređajem, čak i unutar iste sigurnosne zone.

Ilustracija 3: Primjer implementacijske arhitekture temeljene na PERA za mrežnu mikrosegmentaciju koristeći integrirane FortiSwitch i FortiGate uređaje

Od teorije do prakse: Implementacija OT sigurnosti na FortiGate vatrozidu

Implementacija sigurnosnih mjera u operativnim tehnologijama (OT) zahtijeva preciznu konfiguraciju mrežnih uređaja kako bi se osigurala zaštita kritičnih industrijskih sustava. FortiGate vatrozid pruža snažne alate za segmentaciju, filtriranje prometa i kontrolu pristupa, omogućujući potpunu sigurnost OT mreža. U ovom dijelu, korak po korak prolazimo kroz ključne postavke i najbolje prakse za konfiguraciju FortiGate vatrozida u industrijskom okruženju, osiguravajući optimalnu zaštitu bez narušavanja operativne učinkovitost.

Vidljivost OT imovine i topologija mreže

Prilagodba Purdue razina u FortiGate OT View izborniku omogućuje precizno mapiranje industrijskih uređaja unutar mreže, poboljšavajući vidljivost i olakšavajući upravljanje sigurnosnim politikama. Ovim korakom osiguravamo temelj za jasnu segmentaciju sustava i definiranje pravila komunikacije između različitih OT komponenti.

Kada je omogućena značajka Operational Technology (OT), u Asset Identity Center dodaju se dodatne kartice koje omogućuju pregled popisa OT resursa i topologije OT mreže koristeći Purdue razine. Ova funkcionalnost dostupna je neovisno o tome je li Security Fabric omogućen.

Kako omogućiti OT značajke putem GUI-a:

Idite na System > Feature Visibility.U sekciji Additional Features, omogućite Operational Technology (OT).Kliknite Apply.

Nakon omogućavanja, u Security Fabric > Asset Identity Center pojavit će se dodatne kartice:

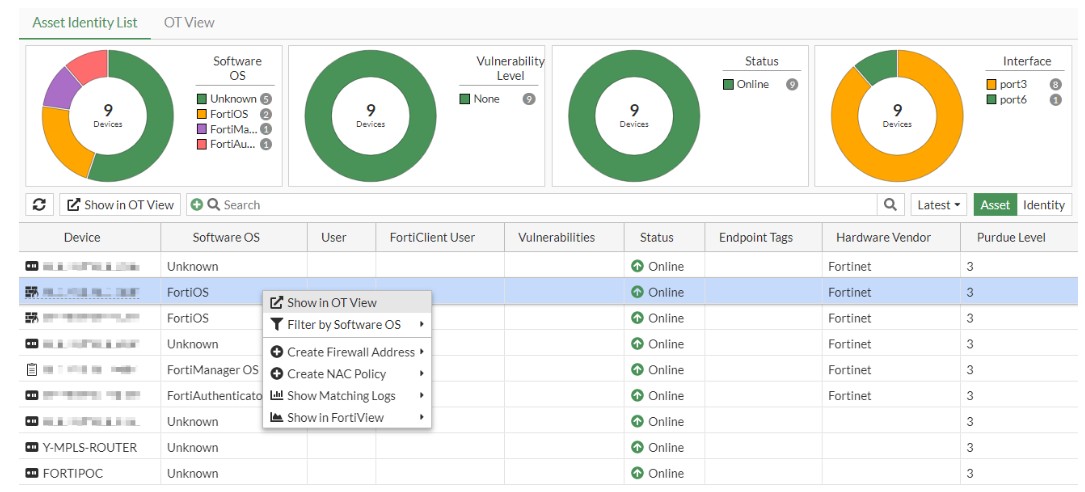

Asset Identity List – prikazuje popis uređaja s mogućnošću dodavanja Purdue razina i opcijom prikaza u OT topološkom pregledu.

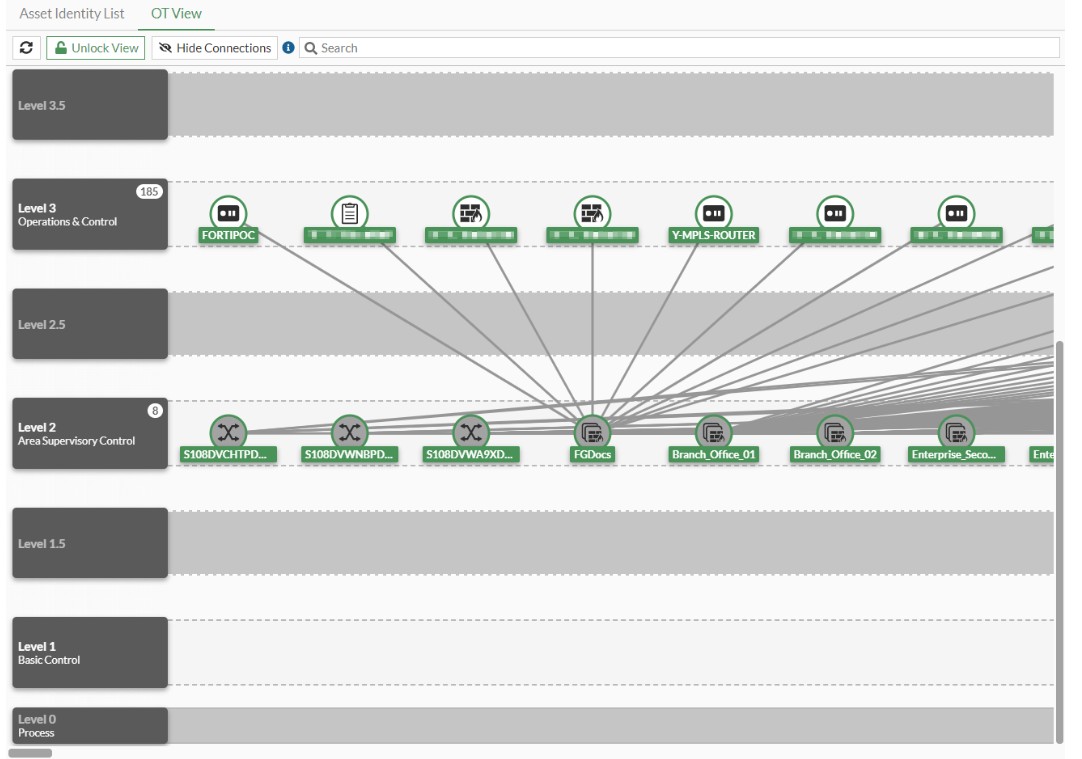

OT View – omogućuje vizualizaciju OT mreže prema Purdue modelu, olakšavajući upravljanje sigurnosnim politikama i nadzor industrijskih mreža.

Ilustracija 4: Odabir OT prikaza uređaja

Ilustracija 5: Prikaz OT okruženja prema PURDUE modelu

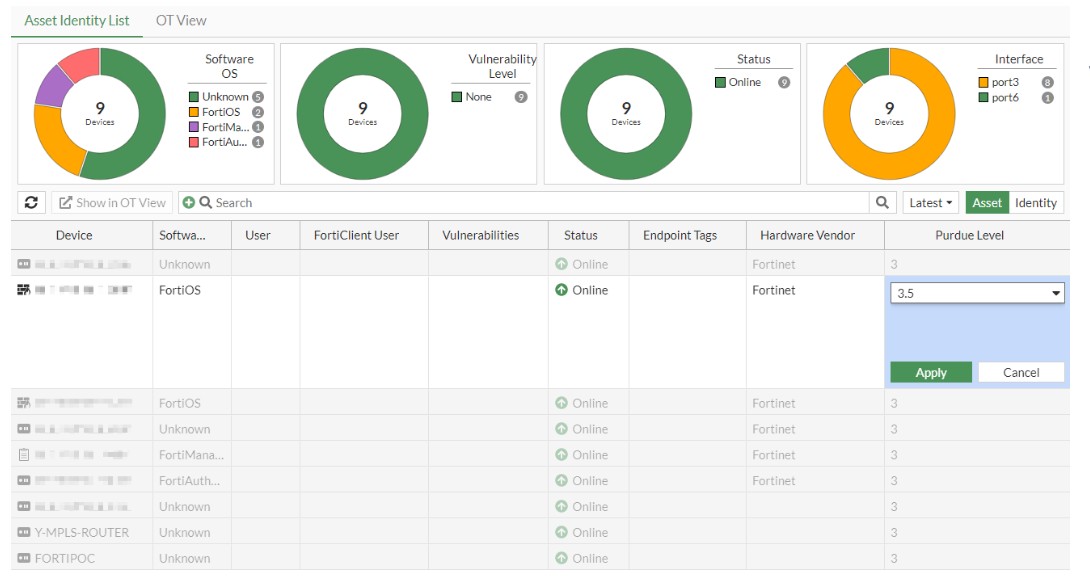

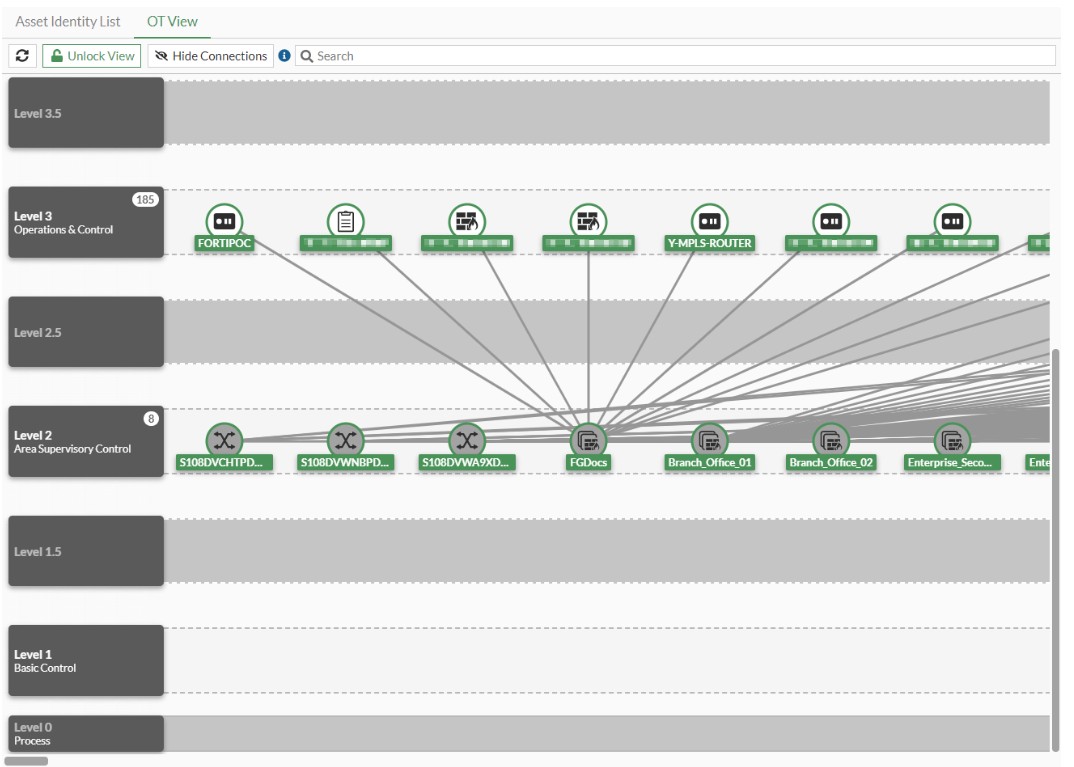

FortiGate vatrozid omogućuje ručno podešavanje Purdue razina za prepoznate OT uređaje unutar OT View izbornika u Asset Identity Centeru. Ova značajka omogućuje administratorima jasniji prikaz industrijske mreže i precizniju segmentaciju uređaja prema Purdue modelu, čime se poboljšava sigurnosna kontrola i vidljivost sustava.

Kako promijeniti Purdue razinu uređaja u OT View izborniku:

Otvorite Security Fabric > Asset Identity Center.

Kliknite na karticu OT View za vizualizaciju mreže prema Purdue modelu.

Pronađite uređaj kojem želite promijeniti razinu.

Kliknite na uređaj kako biste otvorili detalje.

U padajućem izborniku Purdue Level odaberite odgovarajuću razinu (npr. L0 – Fizički uređaji, L3 – DMZ, L5 – Korisničke aplikacije).

Kliknite Save kako biste spremili promjene.

Ilustracija 6: Prikaz promjene PURDUE razine uređaja

Također razinu je moguće prilagodit i ”povuci i ispusti” metodom.

Ilustracija 7: Prikaz promjene PURDUE razine povuci i ispusti metodom

Sljedeći korak je kreiranje pravila pristupa na FortiGate vatrozidu, uz primjenu OT IPS (Intrusion Prevention System) zapisa. Ova pravila omogućuju kontrolu prometa između različitih Purdue razina, otkrivanje prijetnji specifičnih za OT okruženja i zaštitu kritičnih industrijskih sustava od potencijalnih cyber prijetnji.

Sigurnosna pravila u praksi: Kontrola pristupa i OT IPS zaštita na FortiGate vatrozidu

Nakon što je mrežna segmentacija provedena na razini preklopnika, svaki segment OT mreže sada je jasno definiran prema Purdue modelu. Međutim, sama segmentacija nije dovoljna za potpunu sigurnost – ključno je kontrolirati komunikaciju između segmenata kako bi se spriječio neovlašteni pristup, ograničilo širenje potencijalnih prijetnji i osigurao nesmetan rad kritičnih industrijskih procesa.

U ovom koraku implementirat ćemo pravila pristupa na FortiGate vatrozidu, određujući tko smije komunicirati s kime i pod kojim uvjetima. Također, primijenit ćemo OT IPS zapise koji omogućuju dubinsku inspekciju OT protokola, detekciju prijetnji specifičnih za industrijska okruženja i blokiranje sumnjivih aktivnosti prije nego što ugroze sigurnost sustava.

Koraci za konfiguraciju FortiGate vatrozida za OT sigurnost

Prilikom kreiranja pravila na FortiGate vatrozidu, važno je primijeniti specijalizirane IPS profile koji su prilagođeni industrijskim protokolima poput Modbus, DNP3 ili OPC UA. Ovi profili omogućuju prepoznavanje i blokiranje sumnjivih aktivnosti specifičnih za industrijske mreže. Ako se detektira neautorizirani pokušaj slanja komandi prema PLC uređajima, IPS pravilo može automatski blokirati takav promet i generirati upozorenje.

Preporuča se kombinacija IPS zaštite s funkcijama poput aplikacijske kontrole i inspekcije SSL prometa, kako bi se osigurala dubinska provjera podataka koji prolaze kroz firewall. Na taj način, čak i ako napadač pokušava iskoristiti ranjivost u industrijskom protokolu unutar šifriranog prometa, FortiGate može prepoznati anomalije i poduzeti odgovarajuće mjere.

Otključavanje OT sigurnosti: Kako provjeriti FortiGate licencu za industrijsku zaštitu

Pristup FortiGate uređaju s ciljem provjere OT sigurnosnih mogućnosti, jedan od ključnih koraka je pregled dostupnih licenci. Fortinet nudi posebne sigurnosne servise usmjerene na zaštitu industrijskih sustava, ali njihova dostupnost ovisi o aktiviranoj licenci.

Prijavom u administracijsko sučelje, unutar sekcije FortiGuard, možete dobiti uvid u trenutno aktivne sigurnosne servise. Ovdje ćete pronaći informacije o statusu IPS-a, Application Controla i specijaliziranih zaštita za industrijske protokole. Ako je OT Security licenca aktivna, FortiGate će omogućiti pristup naprednim IPS bazama koje uključuju prepoznavanje i zaštitu od prijetnji usmjerenih na SCADA sustave, PLC-ove i druge ključne industrijske komponente.

Osim same aktivacije, važno je provjeriti ažurnost sigurnosnih baza. FortiGate redovito preuzima nove sigurnosne potpise iz FortiGuard servisa čime osigurava zaštitu od najnovijih prijetnji. Ako licenca nije aktivirana ili je istekla moguće je da su industrijski sigurnosni mehanizmi ograničeni, a sustav ne može učinkovito identificirati potencijalne prijetnje.

Ovaj inicijalni pregled daje jasnu sliku o tome u kojoj mjeri je vatrozid spreman za zaštitu OT okruženja i omogućuje planiranje daljnjih koraka, bilo da je riječ o aktivaciji novih sigurnosnih funkcija ili optimizaciji postojećih pravila kako bi se osigurala maksimalna zaštita industrijskih sustava.

Ilustracija 7: Prikaz promjene PURDUE razine povuci i ispusti metodom

Sljedeći korak je kreiranje pravila pristupa na FortiGate vatrozidu, uz primjenu OT IPS (Intrusion Prevention System) zapisa. Ova pravila omogućuju kontrolu prometa između različitih Purdue razina, otkrivanje prijetnji specifičnih za OT okruženja i zaštitu kritičnih industrijskih sustava od potencijalnih cyber prijetnji.

Sigurnosna pravila u praksi: Kontrola pristupa i OT IPS zaštita na FortiGate vatrozidu

Nakon što je mrežna segmentacija provedena na razini preklopnika, svaki segment OT mreže sada je jasno definiran prema Purdue modelu. Međutim, sama segmentacija nije dovoljna za potpunu sigurnost – ključno je kontrolirati komunikaciju između segmenata kako bi se spriječio neovlašteni pristup, ograničilo širenje potencijalnih prijetnji i osigurao nesmetan rad kritičnih industrijskih procesa.

U ovom koraku implementirat ćemo pravila pristupa na FortiGate vatrozidu, određujući tko smije komunicirati s kime i pod kojim uvjetima. Također, primijenit ćemo OT IPS zapise koji omogućuju dubinsku inspekciju OT protokola, detekciju prijetnji specifičnih za industrijska okruženja i blokiranje sumnjivih aktivnosti prije nego što ugroze sigurnost sustava.

Koraci za konfiguraciju FortiGate vatrozida za OT sigurnost

Prilikom kreiranja pravila na FortiGate vatrozidu, važno je primijeniti specijalizirane IPS profile koji su prilagođeni industrijskim protokolima poput Modbus, DNP3 ili OPC UA. Ovi profili omogućuju prepoznavanje i blokiranje sumnjivih aktivnosti specifičnih za industrijske mreže. Ako se detektira neautorizirani pokušaj slanja komandi prema PLC uređajima, IPS pravilo može automatski blokirati takav promet i generirati upozorenje.

Preporuča se kombinacija IPS zaštite s funkcijama poput aplikacijske kontrole i inspekcije SSL prometa, kako bi se osigurala dubinska provjera podataka koji prolaze kroz firewall. Na taj način, čak i ako napadač pokušava iskoristiti ranjivost u industrijskom protokolu unutar šifriranog prometa, FortiGate može prepoznati anomalije i poduzeti odgovarajuće mjere.

Otključavanje OT sigurnosti: Kako provjeriti FortiGate licencu za industrijsku zaštitu

Pristup FortiGate uređaju s ciljem provjere OT sigurnosnih mogućnosti, jedan od ključnih koraka je pregled dostupnih licenci. Fortinet nudi posebne sigurnosne servise usmjerene na zaštitu industrijskih sustava, ali njihova dostupnost ovisi o aktiviranoj licenci.

Prijavom u administracijsko sučelje, unutar sekcije FortiGuard, možete dobiti uvid u trenutno aktivne sigurnosne servise. Ovdje ćete pronaći informacije o statusu IPS-a, Application Controla i specijaliziranih zaštita za industrijske protokole. Ako je OT Security licenca aktivna, FortiGate će omogućiti pristup naprednim IPS bazama koje uključuju prepoznavanje i zaštitu od prijetnji usmjerenih na SCADA sustave, PLC-ove i druge ključne industrijske komponente.

Osim same aktivacije, važno je provjeriti ažurnost sigurnosnih baza. FortiGate redovito preuzima nove sigurnosne potpise iz FortiGuard servisa čime osigurava zaštitu od najnovijih prijetnji. Ako licenca nije aktivirana ili je istekla moguće je da su industrijski sigurnosni mehanizmi ograničeni, a sustav ne može učinkovito identificirati potencijalne prijetnje.

Ovaj inicijalni pregled daje jasnu sliku o tome u kojoj mjeri je vatrozid spreman za zaštitu OT okruženja i omogućuje planiranje daljnjih koraka, bilo da je riječ o aktivaciji novih sigurnosnih funkcija ili optimizaciji postojećih pravila kako bi se osigurala maksimalna zaštita industrijskih sustava.

Ilustracija 9: Primjer aplikacijskih potpisa za OT

Sigurnosne politike na FortiGate vatrozidu

Kreiranje sigurnosnih pravila na Fortinet vatrozidu za OT mreže slijedi isti proces kao i definiranje pravila za tradicionalni IT promet. U oba slučaja, postavljanje sigurnosnih pravila pristupa uključuje definiranje izvorišne i odredišne adrese, servisa/aplikacija te akcije (dopuštanje ili blokiranje prometa). Ključna razlika je u vrsti inspekcije koja se koristi za prepoznavanje i kontrolu mrežnog prometa.

Kod konvencionalnog IT prometa, pravila se najčešće temelje na portovima i protokolima poput HTTP, HTTPS, SSH ili SMTP, dok se sigurnost dodatno poboljšava korištenjem IPS-a koji otkriva i blokira napade na temelju poznatih prijetnji u IT okruženju. U OT okruženju, umjesto tradicionalnih IT protokola, promet se odvija preko industrijskih standarda poput Modbus, DNP3, BACnet, OPC UA i IEC 104 koji često nemaju ugrađene sigurnosne mehanizme. Zbog toga se prilikom kreiranja sigurnosnih pravila pristupa za OT primjenjuje specijalizirani OT IPS, koji koristi aplikacijske potpise za prepoznavanje i filtriranje OT prometa, omogućavajući preciznu kontrolu komunikacije između industrijskih uređaja.

Na praktičnoj razini, kreiranje pravila za IT i OT mreže na FortiGate uređajima izgleda slično – administrator definira izvorišnu i odredišnu zonu, uređaje, servis te dodatne sigurnosne kontrole poput IPS-a i aplikacijske inspekcije. Razlika je u tome što se kod OT sigurnosnih pravila pristupa odabiru specijalizirani IPS profili optimizirani za industrijske protokole, čime se osigurava prepoznavanje naprednih prijetnji specifičnih za kritične sustave. FortiGate omogućuje podešavanje sigurnosnih postavki prema potrebama IT ili OT okruženja, osiguravajući optimalnu zaštitu za oba sustava.

Zaključak: Od parnog stroja do digitalnog štita – nova era industrijske sigurnosti

Kao što je parni stroj nekada pokretao industrijsku revoluciju, danas su pametne mreže i kibernetička sigurnost ključni temelji moderne industrije. No, s napretkom dolaze i novi izazovi – industrijski sustavi, nekad izolirani i sigurni unutar tvorničkih postrojenja, sada su povezani s digitalnim svijetom, izloženi prijetnjama koje nisu postojale u doba čelika i pare.

U tom kontekstu, FortiGate vatrozidi postaju digitalni štitovi industrijskih mreža, omogućujući preciznu kontrolu OT prometa, zaštitu od kibernetičkih prijetnji i osiguravanje stabilnosti operativnih sustava. Korištenjem aplikacijskih potpisa, OT-specifičnog IPS-a i mikrosegmentacije, industrijska postrojenja mogu raditi nesmetano i sigurno, bez kompromisa između zaštite i operativne učinkovitosti.

Danas, sigurnost u industriji više nije samo pitanje fizičke zaštite strojeva – ona je postala strateška potreba, gdje se snaga više ne mjeri u konjskim snagama, već u otpornosti na nevidljive digitalne prijetnje. U doba industrije 4.0, pravi napredak leži u sposobnosti da se povezani svijet osigura bez žrtvovanja inovacija – a Compingova ekspertiza u osiguranju OT tehnologija upravo to omogućuje.

Za više informacija o implementaciji ovog rješenja, možete nas kontaktira na security@comping.hr